思科 Cisco Secure Firewall Threat Defense 动态访问策略

Cisco Secure Firewall Threat Defense 上的动态访问策略 (DAP)(以前成为 Firepower Threat Defense) 允许您配置授权以解决 VPN 环境的动态问题。您可以使用 Cisco Secure Firewall Management Center (以前成为 Firepower Management Center) Web 界面通过配置一系列的访问控制属性来创建 DAP。您可以将属性与特定用户隧道或会话相关联。这些属性可解决多重组成员身份和终端安全的问题。

威胁防御 根据您的 DAP 配置向特定用户会话授予 VPN 访问权限。 威胁防御 从一个或多个 DAP 记录中选择并汇聚属性,然后在用户身份验证期间生成 DAP。 威胁防御 根据远程设备的终端安全信息和 AAA 信息选择 DAP 记录。然后,威胁防御 会将 DAP 记录应用至用户隧道或会话。

DAP 配置的组件

新的 DAP 配置需要创建 DAP 策略、DAP 记录和 DAP 条件属性:

-

动态访问策略 (Dynamic Access Policy) - DAP 配置由记录组成。

-

DAP 记录 (DAP Record) - DAP 记录包含标准终端评估和用户授权 (AAA) 属性。如果记录匹配,则 DAP 会定义要在 VPN 会话上应用的操作。

-

DAP 标准和属性 (DAP Criteria and Attributes) - AAA 条件、终端条件和高级条件包含用于网络访问的精细配置属性。

有关详细配置步骤,请参阅 配置动态访问策略。

威胁防御 远程访问 VPN 如何与 DAP 配合使用

-

远程用户可尝试从终端设备使用 安全客户端 进行 VPN 连接。

-

威胁防御 对终端执行安全评估。

-

通过身份验证授权和记帐 (AAA) 服务器,威胁防御 验证用户。AAA 服务器还会返回用户的授权属性。

-

威胁防御 将 AAA 授权属性应用至会话并建立 VPN 隧道。

-

威胁防御 根据用户 AAA 授权信息和终端安全评估信息选择 DAP 记录。

-

威胁防御 汇聚选定 DAP 记录中的 DAP 属性,并创建 DAP 策略。

-

威胁防御 将 DAP 策略应用至远程访问 VPN 会话。

为什么实施 DAP?

您可以配置 DAP 属性来识别连接终端并授权用户访问各种网络资源。您可以为以下场景创建 DAP,并且可以使用 DAP 属性来执行更多操作,以保护终端和网络资源:

-

确保连接到 VPN 的终端遵守组织的安全策略,无论终端设备或平台如何。

-

识别操作系统、终端上运行的各种安全软件、注册表设置、文件版本以及终端上运行的潜在按键记录器。

-

检测并实施公司托管终端上应用的可用性和更新。例如,防病毒软件

-

确定授权用户可以访问的网络资源。

威胁防御 中的权限和属性的策略实施

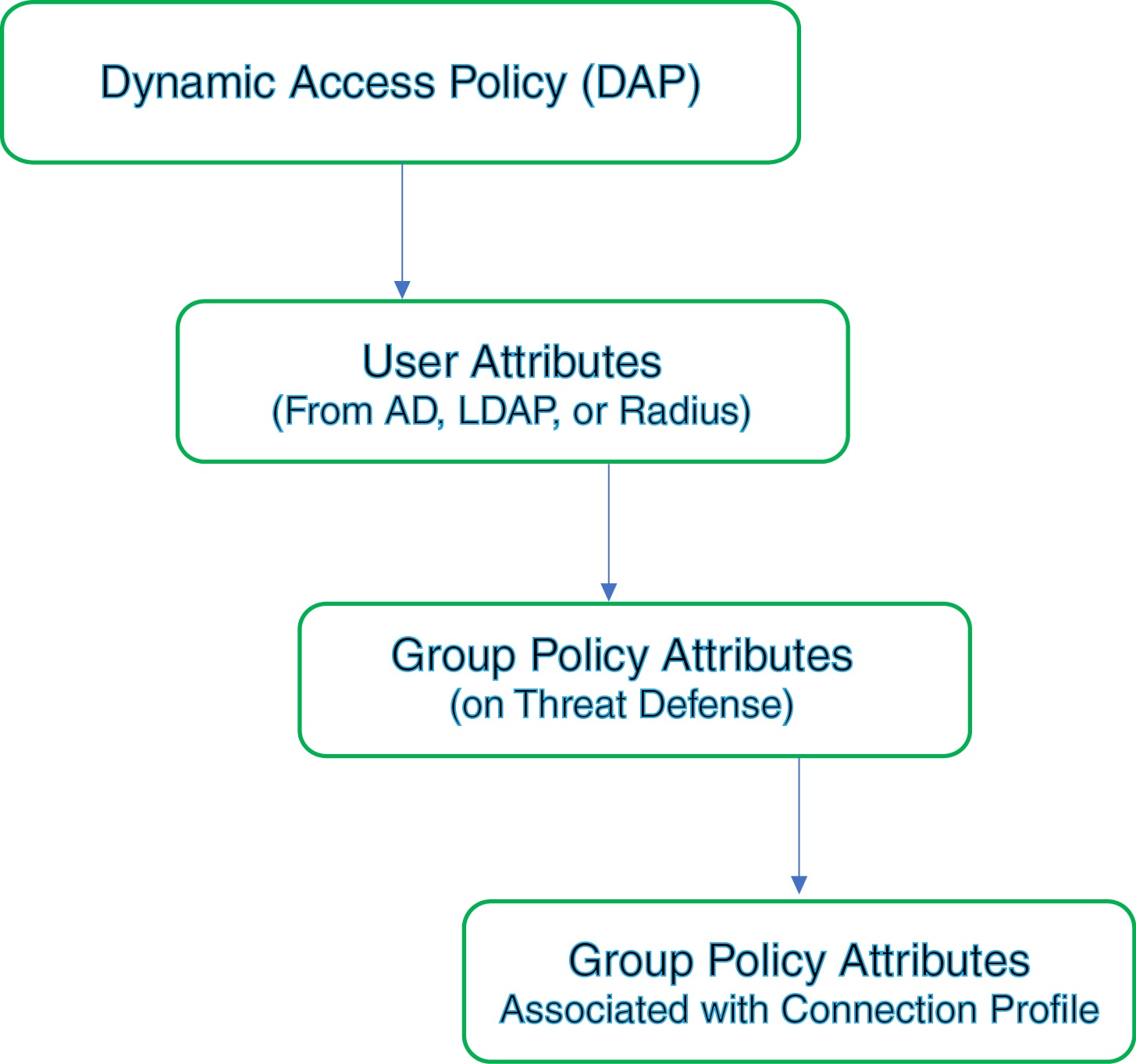

威胁防御 设备支持将用户授权属性(也称为用户授权或权限)应用到 VPN 连接。从 457903威胁防御上的 DAP、外部身份验证服务器和/或授权 AAA 服务器 (RADIUS) 或从 威胁防御 设备上的组策略应用属性。

如果 威胁防御 设备收到来自所有来源的属性,则 威胁防御 会评估、合并,并将它们应用于用户策略。如果来自 DAP、AAA 服务器或组策略的属性之间发生冲突,从 DAP 获得的属性始终会被优先考虑。

-

威胁防御上的 DAP 属性 - DAP 属性优先于所有其他的属性。

-

外部 AAA 服务器上的用户属性 - 该服务器在用户身份验证和/或授权成功后返回这些属性。

-

在威胁防御设备上配置的组策略 - 如果 RADIUS 服务器为用户返回 RADIUS CLASS 属性 IETF-Class-25 (OU=group-policy) 值,威胁防御 设备会将该用户放在名称相同的组策略中,并实施组策略中该服务器未返回的所有属性。

-

连接配置文件 (也称为隧道组) 分配的组策略 - 连接配置文件具有该连接的初步设置,包括在进行身份验证前应用于用户的默认组策略。

注 |

威胁防御设备不支持从默认组策略 DfltGrpPolicy 继承系统默认属性。如果没有被用户属性或 AAA 服务器的组策略覆盖,则从连接配置文件中分配的组策略属性将用于用户会话。 |

动态访问策略许可

威胁防御 必须具有支持远程访问 VPN 的 AnyConnect 许可证之一:

-

Secure Client Premier

-

Secure Client Advantage

-

Secure Client VPN Only

管理中心 必须启用导出控制功能。

有关 威胁防御 许可证的详细信息,请参阅 Cisco Secure Firewall Management Center 配置指南中的 许可 Firepower 系统 。

配置动态访问策略

动态访问策略 (DAP) 可以包含多个 DAP 记录,您可以在这些记录中配置用户和终端属性。您可以确定 DAP 记录的优先级,以便在用户尝试 VPN 连接时应用所需的条件。

开始之前

确保在创建动态访问策略 (DAP) 之前配置所需的应用程序和设置:

-

HostScan 软件包 (HostScan Package) - 下载 4.6 或更高版本的 HostScan 软件包。

-

AAA 服务器 (AAA Server) - 配置所需的 AAA 服务器,以便在对 VPN 会话进行身份验证或授权时返回正确的属性。

-

安全客户端 (Secure Client) 软件包 - 下载最新版本的思科 安全客户端 (Secure Client) 并将其添加到您的远程访问 VPN 配置。

-

远程访问 VPN (Remote Access VPN) - 使用 下的远程访问 VPN 配置向导来配置远程访问 VPN 的设置。

-

在 中上传 HostScan 软件包。

-

配置新的动态策略(如果尚未配置)。

-

创建 DAP 记录,然后分配优先级编号。

DAP 记录包含用于在 VPN 用户尝试与 威胁防御 VPN 网关建立 VPN 连接时进行匹配的属性。您可以根据所选条件属性使用 DAP 记录来设置授予、拒绝或限制 VPN 访问。

优先级 数字表示记录匹配的顺序。 威胁防御 使用 DAP 记录的优先级编号来排序和选择记录。数值越低,优先级越高。

注

如果没有为 DAP 配置 DAP 记录,则会应用默认 DAP 记录。默认 DAP 记录没有优先级。

-

将 DAP 与远程访问 VPN 配置关联起来。

您必须将 DAP 与远程访问 VPN 策略相关联,才能在 VPN 会话身份验证或授权期间匹配 DAP 属性。

-

在 Cisco Secure Firewall Management Center Web 界面上,依次选择。

-

选择并编辑要添加 DAP 的远程访问策略。

-

-

在 威胁防御 设备上部署远程访问 VPN。

配置 DAP 的 AAA 标准设置

威胁防御 使用 AAA 服务器附加到 VPN 会话的 AAA 属性来匹配用户或用户组。

DAP 通过提供一组有限的授权属性来补充 AAA 服务,这些属性可以覆盖 AAA 提供的属性。 威胁防御 根据 VPN 会话的 AAA 授权信息和安全评估信息选择 DAP 记录。威胁防御 可根据评估来选择多个 DAP 记录,然后将其汇聚以创建 DAP 授权属性。

开始之前

过程

|

步骤 1 |

依次选择。 |

|

步骤 2 |

编辑现有 DAP 策略或创建新的 DAP 策略,然后编辑该策略。 |

|

步骤 3 |

选择 DAP 记录或创建新记录,然后编辑 DAP 记录。 |

|

步骤 4 |

点击 AAA 条件 (AAA Criteria)。 |

|

步骤 5 |

选择部分之间匹配条件 (Match criteria between sections) 之一:

|

|

步骤 6 |

单击添加 (Add) 以添加所需的思科 VPN 条件。 思科 VPN 条件包括组策略的预定义属性、分配的 IPv4 地址、分配的 IPv6 地址、连接配置文件、用户名、用户名 2 和所需的 SCEP。

|

|

步骤 7 |

选择 LDAP 条件 (LDAP Criteria)、RADIUS 条件 (RADIUS Criteria) 或 SAML 条件 (SAML Criteria)。指定属性 ID (Attribute ID) 和值 (Value)。 可以将这些属性设置为所输入的 = 或 ≠ 值。您可以为每个 DAP 记录添加任意数量的 AAA 属性。 |

|

步骤 8 |

点击保存 (Save)。 |

配置 DAP 中的终端属性选择条件

终端属性包含终端系统环境、终端安全评估结果和应用的相关信息。威胁防御 会在会话建立期间动态生成终端属性的集合,并将这些属性存储在与此会话关联的数据库中。每个 DAP 记录指定终端选择属性,这些属性必须得到满足,威胁防御 才能选择将其用于会话。威胁防御 仅选择满足每个配置的条件的 DAP 记录。

过程

|

步骤 1 |

依次选择。 |

||

|

步骤 2 |

编辑 DAP 策略,然后编辑 DAP 记录。

|

||

|

步骤 3 |

单击终端条件 (Endpoint Criteria) 并从以下属性类型中配置所需的终端条件属性:

|

||

|

步骤 4 |

点击保存 (Save)。 |

配置 DAP 的高级设置

您可以使用“高级”(Advanced) 选项卡来添加除 AAA 和端点属性区域中可能存在的选择条件。

在 Lua 中创建适当的逻辑表达式并在此处输入。您可以在 Lua 脚本中使用断言函数。此函数将参数作为 true 或代码条件返回;否则,它会显示断言错误消息。有关断言函数和 Lua 脚本的详细信息,请参阅 Lua 参考手册。

过程

|

步骤 1 |

依次选择。 |

||

|

步骤 2 |

编辑 DAP 策略,然后编辑 DAP 记录。

|

||

|

步骤 3 |

单击 Advanced 选项卡。 |

||

|

步骤 4 |

选择 AND 或 OR 作为要在 DAP 配置上进行匹配的匹配条件。 |

||

|

步骤 5 |

在 用于高级属性匹配的 Lua 脚本 字段中添加 Lua 脚本。 以下脚本检查客户端操作系统(安装了安全客户端)中的特定热补丁,并返回 true 或 false。 |

||

|

步骤 6 |

点击保存 (Save)。 |

动态访问策略故障排除

在排除 DAP 问题之前:

-

在平台设置策略中启用 VPN 系统日志。

-

检查

问题 1:无法保存 DAP 配置

解决方案

如果您无法从 管理中心 Web 界面保存 DAP 配置,请检查相应的日志以查找失败原因:

-

/var/opt/CSCOpx/MDC/log/operation/vmssharedsvcs.log.* -

/var/opt/CSCOpx/MDC/log/operation/usmsharedsvcs.log.*

您可以使用关键字 vpn 或 sso 来过滤相关日志。

问题 2:DAP 部署失败

解决方案:

如果 DAP 部署失败,请检查部署脚本详细信息,然后检查日志文件 /var/opt/CSCOpx/MDC/log/operation/vmsbesvcs.log。*

动态访问策略的示例

本节提供允许或阻止 VPN 用户及其终端的 VPN 访问的动态访问策略 (DAP) 配置示例。

注 |

本文档中提供的说明是示例配置。您可以根据自己的需要使用各种 DAP 设置来配置单个 DAP 记录或多个 DAP 记录。DAP 设置包括使用 Lua 脚本的 AAA 条件、终端条件和高级设置下的属性。 根据您的安全要求,您可以为多个条件匹配配置单个 DAP 记录,或者创建多个 DAP 记录并根据需要来确定它们的优先级。 |

允许或阻止基于操作系统的 VPN 访问

您可以根据操作系统决定终端的 VPN 访问。使用此处的示例来阻止运行 Windows 操作系统版本 7 且不使用服务包 SP1 便捷汇总的终端。

过程

|

步骤 1 |

创建 DAP 记录或使用终止 (Terminate) 操作编辑现有记录。 |

|

步骤 2 |

选择。 |

|

步骤 3 |

选择匹配条件全部 (All) 以仅在所有配置的属性匹配时选择条件。 |

|

步骤 4 |

单击添加 (Add) 以添加操作系统属性。 |

|

步骤 5 |

选择操作系统 (Operating System)等于 ( = ) 运算符,然后选择 Windows 7。 |

|

步骤 6 |

选择服务包 (Service Pack) 不等于 ( ≠) 操作符,然后指定 SP1 便捷汇总 (SP1 Convenience Rollup)。 |

|

步骤 7 |

点击保存 (Save)。 |

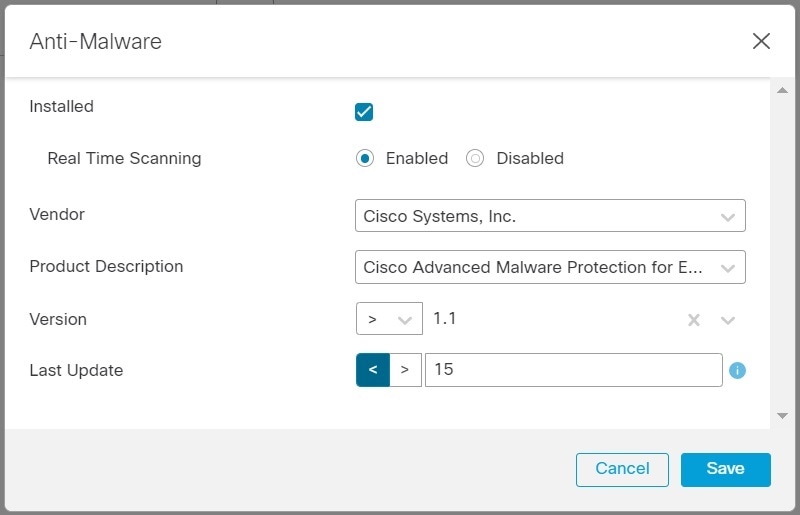

根据终端上的防恶意软件属性阻止流量

此处列出的步骤允许您配置防恶意软件属性,以便在终端尝试连接到 VPN 时进行检查。您可以使用 DAP 记录属性来检查,

-

终端是否已安装思科 Cisco Secure EndpointSecure Endpoint 并启用实时扫描。

-

如果思科 Cisco Secure EndpointSecure Endpoint 版本高于 1.1,并且防恶意软件会在 15 天内更新。

有关在 威胁防御上配置 DAP 的详细说明,请参阅 配置动态访问策略 。

过程

|

步骤 1 |

使用终止 (Terminate) 操作创建 DAP 记录或编辑现有 DAP 记录。 |

||

|

步骤 2 |

在 DAP 记录中选择。 |

||

|

步骤 3 |

选择匹配条件全部 (All) 以仅在所有配置的属性匹配时选择条件,或选择任意 (Any) 以在任何属性匹配时选择条件。 |

||

|

步骤 4 |

单击添加 (Add) 以添加防恶意软件属性。

|

||

|

步骤 5 |

单击已安装 (Installed) 以指明是否已安装防恶意软件产品。 |

||

|

步骤 6 |

选择已启用 (Enabled) 以检查实时恶意软件扫描是否处于活动状态。 |

||

|

步骤 7 |

从列表中选择防恶意软件供应商的名称。 对于本示例,请选择 Cisco Systems, Inc. 作为思科 Cisco Secure EndpointSecure Endpoint的供应商。选择您所选的供应商。 |

||

|

步骤 8 |

选择防恶意软件的 产品说明、 思科 Cisco Secure EndpointSecure Endpoint 。

|

||

|

步骤 9 |

选择版本 (Version) 高于 1.1 的防恶意软件产品。 |

||

|

步骤 10 |

指定距离上次更新 (Last Update) 的天数。 表示防恶意软件更新时间必须小于 (<) 15 天。 |

||

|

步骤 11 |

点击保存 (Save)。 |

允许或阻止远程访问应用程序的 VPN 访问

要检查远程访问连接的类型以允许或拒绝用户的 VPN 访问,请在 DAP 记录中使用应用终端条件。

过程

|

步骤 1 |

根据需要,使用继续 (Continue) 或终止 (Terminate) 操作来创建 DAP 记录或编辑现有记录。 |

||

|

步骤 2 |

选择。 |

||

|

步骤 3 |

选择匹配条件全部 (All) 以仅在所有配置的属性匹配时选择条件,或选择任意 (Any) 以在任何属性匹配时选择条件。 |

||

|

步骤 4 |

单击添加 (Add) 以添加操作系统属性。

|

||

|

步骤 5 |

选择等于 ( = ) (=)或不等于 (≠ ) 运算符,然后选择远程访问客户端类型 (Client Type)。 列出的客户端类型包括无客户端、直接转发代理、 安全客户端、IPsec、L2TP 和 IPsec-IKEv2-Generic-RA。 |

||

|

步骤 6 |

点击保存 (Save)。 |

选中终端设备以允许或屏蔽 VPN 访问

您可以创建 DAP 条件以允许或阻止特定设备的 VPN 访问。配置设备详细信息,以便在用户尝试 VPN 连接时进行检查。

过程

|

步骤 1 |

根据需要,使用继续 (Continue) 或终止 (Terminate) 操作来创建 DAP 记录或编辑现有记录。 |

||

|

步骤 2 |

选择。 |

||

|

步骤 3 |

选择匹配条件全部 (All) 以仅在所有配置的属性匹配时选择条件,或选择任意 (Any) 以在任何属性匹配时选择条件。 |

||

|

步骤 4 |

单击添加 (Add) 以添加操作系统属性。

|

||

|

步骤 5 |

选择等于 ( = ) 或不等于 (≠ ) 运算符,然后指定设备信息。选择必填字段并输入主机名、MAC 地址、BIOS 序列号、端口号、安全桌面版本和 OPSWAT 版本的值。 |

||

|

步骤 6 |

选择等于 ( = ) 或不等于 (≠ ) 运算符,然后选择隐私保护和 TCP/UDP 端口号。 |

||

|

步骤 7 |

点击保存 (Save)。 |

使用 Lua 脚本来检查终端上的防恶意软件

本节中显示的配置示例提供了检查终端上是否存在防恶意软件产品所需的 Lua 脚本。

要使用 Lua 脚本构建逻辑表达式,则需要了解 LUA。您可以在 http://www.lua.org/manual/5.1/manual.html 找到有关 LUA 编程的详细信息。

有关详细信息,请参阅 Cisco Secure Firewall Management Center 配置指南的 Cisco Secure Firewall Threat Defense 动态访问策略 部分。

过程

|

步骤 1 |

创建 DAP 记录或编辑现有 DAP 记录。 |

|

步骤 2 |

单击 DAP 记录中的。 |

|

步骤 3 |

选择匹配条件 AND 或 OR。 |

|

步骤 4 |

将以下脚本复制到 Lua 脚本区域: |

|

步骤 5 |

点击保存 (Save)。 |

DAP 中支持的 AAA 和终端属性

当用户属性与配置的 AAA 和终端属性匹配时, 威胁防御 设备会使用 DAP 策略。思科 安全客户端 的主机扫描模块会向设备返回有关已配置终端属性的信息。DAP 子系统使用该信息来选择与这些属性的值匹配的 DAP 记录。

大多数(但不是所有)防病毒、反间谍和个人防火墙程序都支持活动扫描,这意味着这些程序会驻留在内存中,因而会始终运行。主机扫描按照以下方式查看该终端是否安装了程序,以及它是否驻留在内存中:

-

如果安装的程序不支持活动扫描,主机扫描将报告系统存在此软件。DAP 系统选择指定程序的 DAP 记录。

-

如果安装的程序确实支持活动扫描,并且为程序启用了活动扫描,主机扫描将报告此软件的存在。同样,安全设备会选择指定程序的 DAP 记录。

-

如果安装的程序确实支持活动扫描,并且为该程序禁用了活动扫描,主机扫描将忽略此软件的存在。安全设备不会选择指定该程序的 DAP 记录。

DAP 中支持的 AAA 属性

要将 AAA 属性配置为 DAP 记录的选择条件,请在 Add/Edit AAA Attributes 对话框中设置要使用的 Cisco、LDAP 或 RADIUS 属性。可以将这些属性设置为所输入的 = 或 != 值。每个 DAP 记录的 AAA 属性数量没有限制。

Cisco VPN 条件

Cisco VPN 条件指存储在 AAA 层次模型中的用户授权属性。您可以为 DAP 记录中的 AAA 选择属性指定这些属性的一小部分。其中包括

-

组策略 - 与 VPN 用户会话关联的组策略名称。该名称可以在安全设备上本地设置,也可以作为 IETF-Class (25) 属性通过 RADIUS/LDAP 服务器发送。最多 64 个字符。

-

分配的 IPv4 地址 - 输入要为策略指定的 IPv4 地址。为完整的隧道 VPN 客户端(IPsec、L2TP/IPsec、SSL VPN AnyConnect)分配的 IP 地址。

-

分配的 IPv6 地址 - 输入要为策略指定的 IPv6 地址。

-

连接配置文件 - 配置远程访问 VPN 连接配置文件名称。最多 64 个字符。

-

用户名 - 经过身份验证的用户的主用户名。最多 64 个字符。使用 Local、RADIUS、LDAP 身份验证/授权,或者任何其他身份验证类型(例如 RSA/SDI、NT Domain 等)时适用。

-

用户名2 - 经过身份验证的用户的辅助用户名。最多 64 个字符。

LDAP 条件

LDAP 客户端(安全设备)会将所有本机 LDAP 响应属性值对存储在与用户的 AAA 会话关联的数据库中。LDAP 客户端会按收到响应属性的顺序将响应属性写入数据库。它会丢弃使用该名称的所有后续属性。当从 LDAP 服务器读取用户记录和组记录时,可能会发生此情况。用户记录属性会先被读取,而且其优先级始终高于组记录属性。

为支持 Active Directory (AD) 组成员资格,AAA LDAP 客户端会对 LDAP memberOf 响应属性进行特殊处理。AD memberOf 属性指定 AD 中的组记录的 DN 字符串。组的名称是 DN 字符串中的第一个 CN 值。LDAP 客户端从 DN 字符串中提取组名,将它作为 AAA memberOf 属性存储,并作为 LDAP memberOf 属性存储在响应属性数据库中。如果在 LDAP 响应消息中有其他的 memberOf 属性,则会从这些属性中提取组名称,然后将组名称与之前的 AAA memberOf 属性结合,形成以逗号分隔的组名称字符串,这些字符串也会在响应属性数据库中更新。

当与 LDAP 身份验证/授权服务器进行 VPN 远程访问会话,会返回以下三个 Active Directory 组(memberOf 枚举),威胁防御设备处理三个 Active Directory 组:

cn=Engineering,ou=People,dc=company,dc=com

cn=Employees,ou=People,dc=company,dc=com

cn=EastCoastast,ou=People,dc=company,dc=com

这些组可以任意组合用作 aaa.ldap 选择条件。

LDAP 属性包含 DAP 记录中的属性名称和属性值对。LDAP 属性名称与语法有关且区分大小写。例如,如果您指定 LDAP 属性 Department,用来代替 AD 服务器作为 department 返回的属性,DAP 记录不会根据此属性设置进行匹配。

注 |

要在 Value 字段中输入多个值,请使用分号 (;) 作为分隔符。例如: eng;sale; cn=Audgen VPN,ou=USERS,o=OAG |

RADIUS 条件

RADIUS 客户端会将所有本机 RADIUS 响应属性值对存储在与用户的 AAA 会话关联的数据库中。RADIUS 客户端会按接收到响应属性的顺序,将响应属性写入数据库。它会丢弃使用该名称的所有后续属性。当从 RADIUS 服务器读取用户记录和组记录时,可能会发生此情况。用户记录属性会先被读取,而且其优先级始终高于组记录属性。

RADIUS 属性包含 DAP 记录中的属性编号和属性值对。

注 |

对于 RADIUS 属性,DAP 定义 Attribute ID = 4096 + RADIUS ID。 例如,RADIUS 属性“Access Hours”的 Radius ID = 1,因此 DAP 属性值 = 4096 + 1 = 4097。 RADIUS 属性“Member Of”的 Radius ID = 146,因此 DAP 属性值 = 4096 + 146 = 4242。 |

SAML 条件

您可以使用 DAP 配置 SAML 授权和组策略选择,而不必依赖外部服务器(RADIUS 或 LDAP)来检索授权属性。

可以将 SAML 身份提供程序配置为除身份验证断言外还发送授权属性。威胁防御设备中的 SAML 服务提供程序组件解释 SAML 断言,并根据收到的断言进行授权或组策略选择。使用管理中心中配置的 DAP 规则处理断言属性。

组策略属性必须使用属性名称 cisco_group_policy。此属性不依赖于正在配置的 DAP。但是,如果配置了 DAP,则可以将其用作 DAP 策略的一部分。

当接收到名为 cisco_group_policy 的属性时,相应的值会被用于选择连接组策略。

建立连接后,可以从多个源获取组策略信息,并将其组合以形成应用于连接的有效组策略。

DAP 中支持的终端属性

有关 HostScan 应用可以检测的反恶意软件和防火墙供应商和应用的列表,以及我们支持的这些供应商提供的安全评估属性,请参阅 HostScan 反恶意软件和防火墙支持图表。

反馈

反馈