对 Cisco Secure Firewall 3100使用 多实例模式

您可以将 Cisco Secure Firewall 3100 作为单个设备(设备模式)或多个容器实例(多实例模式)进行部署。本章介绍如何在多实例模式下部署设备。

注 |

本文档涵盖最新的版本功能;有关功能更改的详细信息,请参阅 多实例模式的历史记录 。如果您安装的是旧版本,请参阅 《Cisco Secure Firewall Management Center 设备配置指南》 中对应于您的版本的程序。 |

关于多实例模式

在多实例模式下,您可以在单个机箱上部署多个容器实例充当完全独立设备。

多实例模式与应用模式

您可以在多实例模式或设备模式下运行设备。

设备模式

设备模式为默认模式。设备运行本地 威胁防御 映像并充当单个设备。唯一可用的机箱级配置(在 机箱管理器 页面上)用于网络模块管理(分支端口或启用/禁用网络模块)。

多实例模式

如果更改为多实例模式,则设备在机箱上运行 Secure Firewall eXtensible 操作系统 (FXOS),而每个实例运行单独的 威胁防御 映像。您可以使用 FXOS CLI 配置模式。

由于多个实例在同一机箱上运行,因此您需要对以下项执行机箱级管理:

-

使用资源配置文件的 CPU 和内存资源。

-

接口配置和分配。

-

部署和监控实例。

对于多实例设备,将 机箱 添加到 管理中心 并在 机箱管理器 页面上配置机箱级别设置。

机箱管理接口

机箱管理

机箱使用设备上的专用管理接口。多实例模式不支持将数据接口用于机箱管理,也不支持将 DHCP 寻址用于管理接口。

您只能在 威胁防御 CLI(初始设置时)或 FXOS CLI(转换为多实例模式后)中配置机箱管理接口。有关初始设置,请参阅启用多实例模式。请参阅 在 FXOS CLI 中更改机箱管理设置 以更改多实例模式下的管理接口设置。

注 |

默认情况下,除非您启用 SSH 服务器和 SSH 访问列表,否则在多实例模式下不允许 SSH 访问此接口。这种差异意味着您可以使用 SSH 连接到应用模式威胁防御管理接口,但在转换为多实例模式后,默认情况下无法再使用 SSH 进行连接。请参阅配置 SSH 和 SSH 访问列表。 |

实例管理

所有实例共享机箱管理接口,并且每个实例在管理网络上都有自己的 IP 地址。添加实例并指定 IP 地址后,您可以在威胁防御 CLI 中更改网络设置。

默认情况下,实例管理 IP 地址允许 SSH。

实例接口

接口类型

物理接口、VLAN 子接口和 EtherChannel 接口可以是下列类型之一:

-

数据 - 用于常规数据或故障切换链路。数据接口无法在实例之间共享,并且实例无法通过背板与其他实例通信。对于数据接口上的流量,所有流量必须在一个接口上退出机箱,并在另一个接口上返回以到达另一个实例。您可以将 VLAN 子接口添加到数据接口,以便为每个高可用性对提供单独的故障切换链路。

-

数据共享 - 用于常规数据。这些数据接口可以由一个或多个实例共享。每个实例都可通过背板与共享此接口的所有其他实例通信。共享的接口可能会影响您可以部署实例的数量。共享接口不支持用于网桥组成员接口(在透明模式或路由模式下)、内联集、被动接口、或故障转移链路。

机箱接口与实例接口

在机箱层面,管理物理接口、实例的 VLAN 子接口和 EtherChannel 接口的基本以太网设置。在实例中,您可以配置更高级别的设置。例如,您只能在机箱中创建 EtherChannel;但是,您可以为实例中的 EtherChannel 分配 IP 地址。

下文将介绍机箱接口与实例接口之间的交互。

VLAN 子接口

您可以在实例中创建 VLAN 子接口,就像创建任何设备一样。

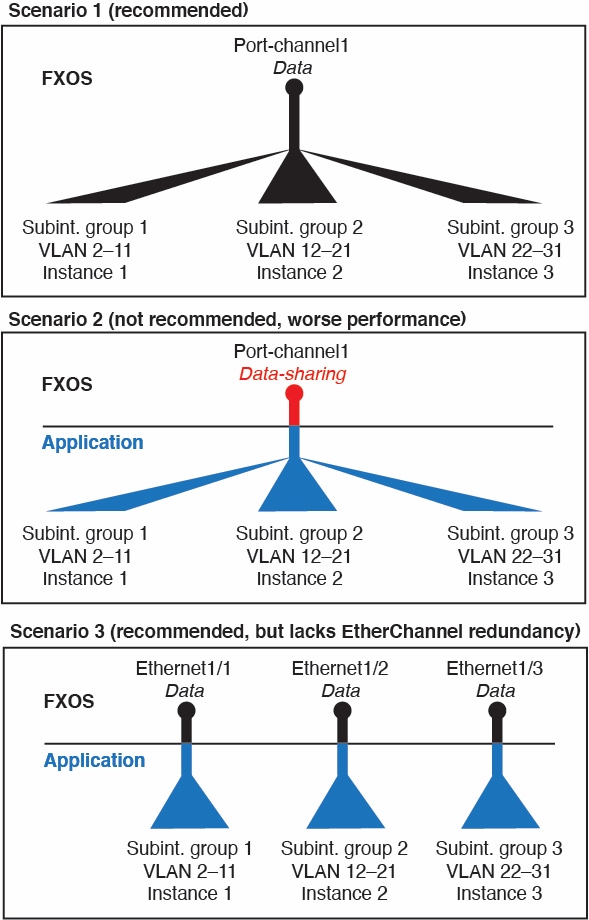

您 还 可以在机箱中创建 VLAN 子接口。实例定义的子接口不受机箱限值的约束。选择在哪个位置创建子接口取决于网络部署和个人偏好。例如,要共享子接口,必须在机箱创建子接口。偏好机箱子接口的另一种场景包含将单个接口上的单独子接口组分配至多个实例。例如,您想要结合使用端口通道 1 与实例 A 上的 VLAN 2-11、实例 B 上的 VLAN 12-21 和实例 C 上的 VLAN 22-31。如果您在实例内创建这些子接口,则必须在机箱中共享父接口,但这可能并不合适。有关可以用于实现这种场景的三种方法,请参阅下图:

机箱和实例中的独立接口状态

您可以从管理上启用和禁用机箱和机箱中的接口。必须在两个位置中都启用能够正常运行的接口。由于接口状态可独立控制,因此机箱与实例之间可能出现不匹配的情况。

实例内接口的默认状态取决于接口类型。例如,在实例内,默认禁用物理接口或 EtherChannel,但默认启用子接口。

共享接口可扩展性

实例可以共享数据共享型接口。此功能允许您保存物理接口的使用情况,以及支持灵活的网络部署。当您共享接口时,机箱会使用唯一 MAC 地址将流量转发至适当实例。然而,由于需要在机箱内实现全网状拓扑,因此共享接口将导致转发表规模扩大(每个实例都必须能够与共享同一接口的所有其他实例进行通信)。因此,您可以共享的接口存在数量限制。

除转发表外,机箱还维护用于 VLAN 子接口转发的 VLAN 组表。 您最多可以创建 500 个 VLAN 子接口。

请参阅共享接口分配的以下限制:

共享接口最佳实践

为确保转发表的最佳可扩展性,请共享尽可能少的接口。相反,您可以在一个或多个物理接口上创建最多 500 个 VLAN 子接口,然后在容器实例之间划分 VLAN。

共享接口时,请按照可扩展性从高到低的顺序遵循这些最佳实践:

-

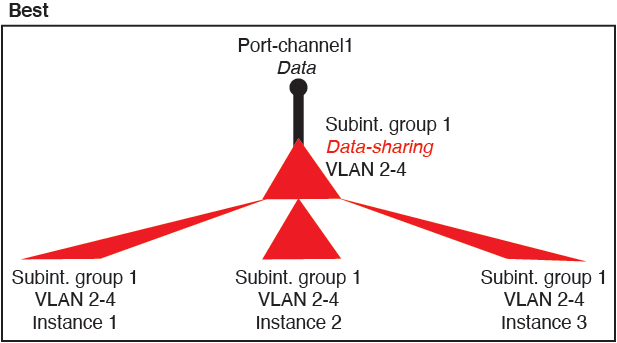

最佳 - 共享单父项下的子接口,并结合使用相同集合的子接口和同组实例。

例如,创建一个大型 EtherChannel 以将所有类似接口捆绑在一起,然后共享该 EtherChannel 的子接口:Port-Channel1.2, 3 和 4 而不是 Port-Channel2、Port-Channel3 和 Port-Channel4。与跨父项共享物理/EtherChannel 接口或子接口相比,当您共享单父项子接口时,VLAN 组表提供更高的转发表可扩展性。

图 2. 最佳:一个父项上的共享子接口组

如果未与一组实例共享相同集合的子接口,则配置会提高资源使用率(更多 VLAN 组)。例如,与实例 1、2 和 3(一个 VLAN 组)共享 Port-Channel1.2, 3 和 4 而不是与实例 1 和 2 分享 Port-Channel1.2 和 3,同时与实例 3(两个 VLAN 组)共享 Port-Channel1.3 和 4。

图 3. 良好:一个父项上共享多个子接口组

-

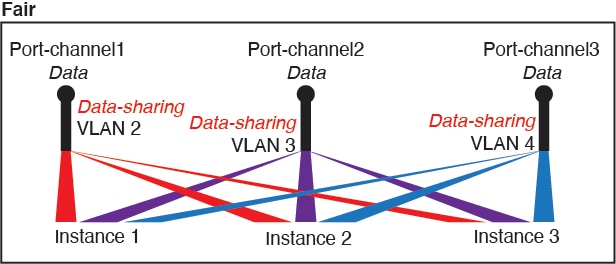

一般 - 跨父项共享子接口。

例如,共享 Port-Channel1.2、Port-Channel2.3 和 Port-Channel3.4 而不是 Port-Channel2、Port-Channel4 和 Port-Channel4。虽然这种使用方法的效率低于仅共享同一父项上的子接口,但仍可利用 VLAN 组。

图 4. 一般:独立父项上的共享子接口

-

最差 - 共享单个父接口(物理或 EtherChannel)。

此方法使用的转发表条目最多。

图 5. 最差:共享父接口

机箱如何将数据包分类

必须对进入机箱的每个数据包进行分类,以便机箱能够确定将数据包发送到哪个实例。

-

唯一接口 - 如果仅有一个实例与传入接口相关联,则机箱会将数据包分类至该实例。对于桥接组成员接口(在透明模式或路由模式下)、内联集或被动接口,此方法用于始终与数据包进行分类。

-

唯一 MAC 地址 - 机箱将自动生成包括共享接口在内的所有接口的唯一 MAC 地址。如果多个实例共享一个接口,则分类器在每个实例中使用分配给该接口的唯一 MAC 地址。上游路由器无法直接路由至不具有唯一 MAC 地址的实例。在应用内配置每个接口时,您也可以手动设置 MAC 地址。

注 |

如果目的 MAC 地址为组播或广播 MAC 地址,则数据包会复制并传递到每个实例。 |

分类示例

使用 MAC 地址通过共享接口进行数据包分类

下图显示共享外部接口的多个实例。因为实例 C 包含路由器将数据包发送到的 MAC 地址,因此分类器会将该数据包分配至实例 C。

来自内部网络的传入流量

请注意,必须对所有新的传入流量加以分类,即使其来自内部网络。下图展示了实例 C 内部网络上的主机访问互联网。由于传入接口是分配至实例 C 的以太网接口 1/2.3,因此分类器会将数据包分配至实例 C。

透明防火墙实例

对于透明防火墙,您必须使用唯一接口。下图展示了来自互联网并以实例 C 内部网络上的主机为目标的数据包。由于传入接口是分配至实例 C 的以太网接口 1/2.3,因此分类器会将数据包分配至实例 C。

内联集

对于内联集,必须使用唯一接口,并且这些接口必须为物理接口或 Etherchannel 接口。下图展示了来自互联网并以实例 C 内部网络上的主机为目标的数据包。由于传入接口是分配至实例 C 的以太网接口 1/5,因此分类器会将数据包分配至实例 C。

级联实例

直接在一个实例前面放置另一个实例的行为称为 级联实例;一个实例的外部接口与另一个实例的内部接口完全相同。如果您希望通过在顶级实例中配置共享参数,从而简化某些实例的配置,则可能要使用级联实例。

下图显示了在网关后有两个实例的网关实例。

注 |

请勿使用具有高可用性的级联实例(使用共享接口)。发生故障转移且备用设备重新加入后,MAC 地址可能会暂时重叠并导致中断。您应改为为网关实例和内部实例使用唯一接口,使用外部交换机在实例之间传递流量。 |

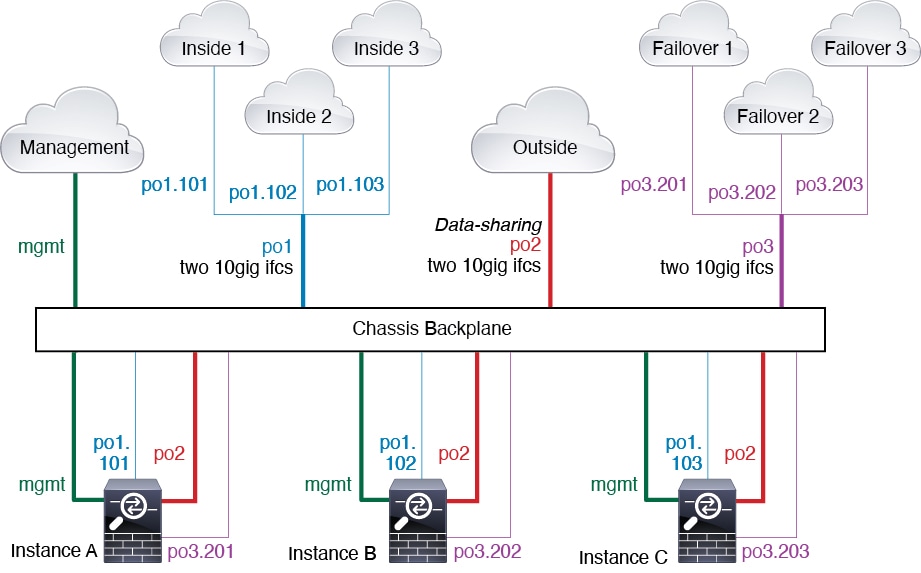

典型多实例部署

以下示例包括路由防火墙模式下的三个容器实例。这三个容器实例包括以下接口:

-

管理 - 所有实例和机箱均使用专用管理接口。在每个实例(和机箱)中,该接口都使用同一管理网络上的唯一 IP 地址。

-

内部 - 每个实例使用端口通道 1 上的子接口(数据类型)。此 EtherChannel 包括两个万兆以太网接口。每个子接口位于独立的网络中。

-

外部 - 所有实例都使用端口通道 2 接口(数据共享类型)。此 EtherChannel 包括两个万兆以太网接口。在每个应用内,该接口都使用同一外部网络上的唯一 IP 地址。

-

故障切换 - 每个实例都使用端口通道 3 上的子接口(数据类型)。此 EtherChannel 包括两个万兆以太网接口。每个子接口位于独立的网络中。

实例接口的自动 MAC 地址

机箱会自动为实例接口自动生成 MAC 地址,以确保各个实例中的共享接口使用唯一 MAC 地址。

如果您手动为实例中的共享接口分配了一个 MAC 地址,则使用手动分配的 MAC 地址。如果您随后删除了手动 MAC 地址,则会使用自动生成的地址。在极少数情况下,生成的 MAC 地址会与网络中的其他专用 MAC 地址冲突,我们建议您在实例中为接口手动设置 MAC 地址。

由于自动生成的地址以 A2 开头,因此您不应该分配以 A2 开头的手动 MAC 地址,以避免出现地址重叠。

机箱使用以下格式生成 MAC 地址:

A2xx.yyzz.zzzz

其中, xx.yy 是用户定义的前缀或系统定义的前缀,zz.zzzz 是由机箱生成的内部计数器。系统定义的前缀与已在 IDPROM 中编程的烧录 MAC 地址池中的第一个 MAC 地址的 2 个低位字节相匹配。使用 connect fxos ,然后通过 show module 查看 MAC 地址池。例如,如果显示的适用于模块 1 的 MAC 地址范围为 b0aa.772f.f0b0 至 b0aa.772f.f0bf,则系统前缀将是 f0b0。

用户定义的前缀是转换为十六进制的整数。如何使用用户定义前缀的示例如下:如果将前缀设置为 77,则机箱会将 77 转换为十六进制值 004D (yyxx)。在 MAC 地址中使用时,该前缀会反转 (xxyy),以便与机箱的本地形式匹配:

A24D.00zz.zzzz

对于前缀 1009 (03F1),MAC 地址为:

A2F1.03zz.zzzz

多实例功能的性能扩展因素

计算平台的最大吞吐量(连接数、VPN 会话数)是为了得出设备的内存和 CPU 使用情况(此值显示在 show resource usage 中)。如果使用多个实例,则需要根据分配给实例的 CPU 核心百分比来计算吞吐量。例如,如果使用具有 50% 核心的实例,则最初应计算 50% 的吞吐量。此外,尽管扩展可能会因为您的网络而更好或更差,但实例可用的吞吐量可能低于应用可用的吞吐量。

有关计算实例吞吐量的详细说明,请参阅https://www.cisco.com/c/en/us/products/collateral/security/firewalls/white-paper-c11-744750.html。

实例与高可用性

您可以在 2 个独立机箱上使用实例来实现高可用性;例如,如果您有 2 个机箱,每个机箱设 10 个实例,您可以创建 10 个高可用性对。您还可以在高可用性实例所在的机箱上设置独立实例。有关详细要求,请参阅 实例的要求和前提条件。

注 |

不支持群集。 |

实例的许可证

所有许可证均按机箱使用,而不是按实例使用。请查看以下详细信息:

-

基础版 许可证作为一个整体分配给机箱,每个机箱一个。

-

功能许可证分配到每个实例;但每个机箱每个功能只能 使用 一个许可证。

实例的要求和前提条件

型号支持

-

Cisco Secure Firewall 3110

-

Cisco Secure Firewall 3120

-

Cisco Secure Firewall 3130

-

Cisco Secure Firewall 3140

注 |

不支持 Cisco Secure Firewall 3105。 |

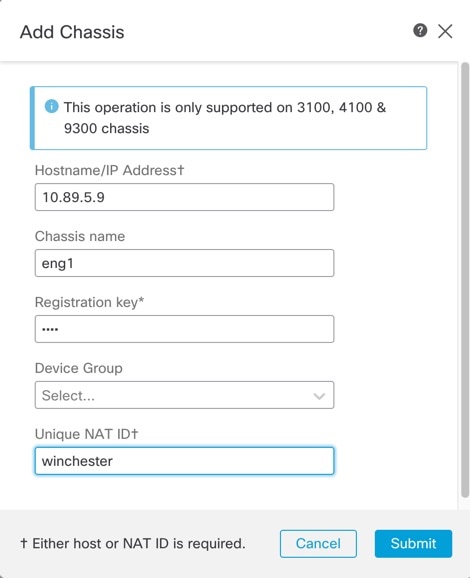

每个型号的最大容器实例数和资源容量

对于每个容器实例,您可以指定要分配至实例的 CPU 核心数量(或更具体地说,线程数)。我们通常使用术语“核心”来表示不同的硬件架构。系统会根据核心数量动态分配 RAM,并将每个实例的磁盘空间设为 40 GB。

|

型号 |

最大容器实例数 |

可用 CPU 核心(线程数) |

|---|---|---|

|

Cisco Secure Firewall 3110 |

3 |

22 |

|

Cisco Secure Firewall 3120 |

5 |

30 |

|

Cisco Secure Firewall 3130 |

7 |

46 |

|

Cisco Secure Firewall 3140 |

10 |

62 |

软件要求

您可以在每个实例上运行不同版本的 威胁防御 软件,只要它们都与机箱上运行的 FXOS 版本兼容。

高可用性要求

-

高可用性配置中的两个实例必须:

-

位于单独的机箱上。

-

位于相同的型号。

-

分配相同的接口。启用高可用性之前,所有接口必须在机箱中进行相同的预配置。

-

使用相同的资源配置文件属性。配置文件名称可以不同,但定义需要匹配。

-

管理中心 要求

对于机箱管理和机箱上的所有实例,由于许可实施,您必须使用相同的 管理中心 。

实例的准则和限制

一般准则

-

单个 管理中心 必须管理机箱上的所有实例,以及管理机箱本身。

-

对于实例,不支持以下功能:

-

TLS 加密加速

-

集群

-

管理中心 UCAPL/CC 模式

-

到硬件的数据流分流

-

-

不支持通过 CDO 云交付 管理中心 对机箱进行主要管理,也不支持通过本地部署 管理中心 对机箱进行单独的仅分析管理。但是,您可以将 CDO 托管的实例添加到本地分析专用 管理中心。

管理界面

-

不支持用于机箱管理的数据接口;只能使用专用的管理接口

-

管理接口无 DHCP 寻址

VLAN 子接口

-

本文档仅讨论 机箱 VLAN 子接口。您还可以在实例内单独创建子接口。

-

如果将父接口分配至实例,该接口将仅传递未标记(非 VLAN)流量。除非您想要传递未标记流量,否则不予分配父接口。

-

子接口在数据或数据共享型接口。

-

最多可以创建 500 个 VLAN ID。

-

不得将子接口用于内联集或用作被动接口。

-

如果将子接口用于故障转移链路,则该父接口及其上的所有子接口仅限于用作故障转移链路。不得将某些子接口用作故障转移链路,而将某些用作常规数据接口。

EtherChannel

-

您最多可以配置 48 个 EtherChannel,受物理接口数量限制。

-

EtherChannel 最多可以有 8 个主用接口。

-

EtherChannel 中的所有接口必须具有相同的介质类型和速度容量。介质类型可以是 RJ-45 或 SFP;可以混合使用不同类型(铜缆和光纤)的 SFP。除非将速度设置为检测 SFP,否则不能通过将较大容量接口的速度设置为较低来混合接口容量(例如 1GB 和 10GB 接口);在这种情况下,您可以使用不同的接口容量,并使用最低的通用速度。

-

机箱不支持带有 VLAN 标记的 LACPDU。如果使用思科 IOS vlan dot1Q tag native 命令在相邻交换机上启用本地 VLAN 标记,则机箱将会丢弃已标记的 LACPDU。请务必禁用相邻交换机上的本地 VLAN 标记。

-

在低于 15.1(1)S2 的思科 IOS 软件版本中,机箱不支持将 EtherChannel 连接到交换机堆叠。在默认交换机设置下,如果跨堆叠连接机箱 EtherChannel,则当主要交换机关闭时,连接到其余交换机的 EtherChannel 不会正常工作。要提高兼容性,请将 stack-mac persistent timer 命令设置为一个足够大的值,以考虑重新加载时间;例如,8 分钟或无限接近 0。或者,您可以升级到更加稳定的交换机软件版本,例如 15.1(1)S2。

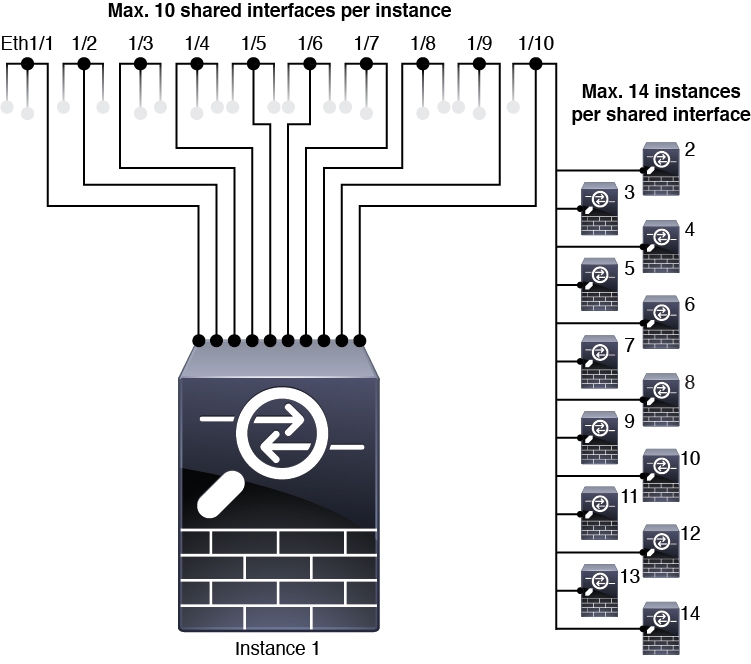

数据共享接口

-

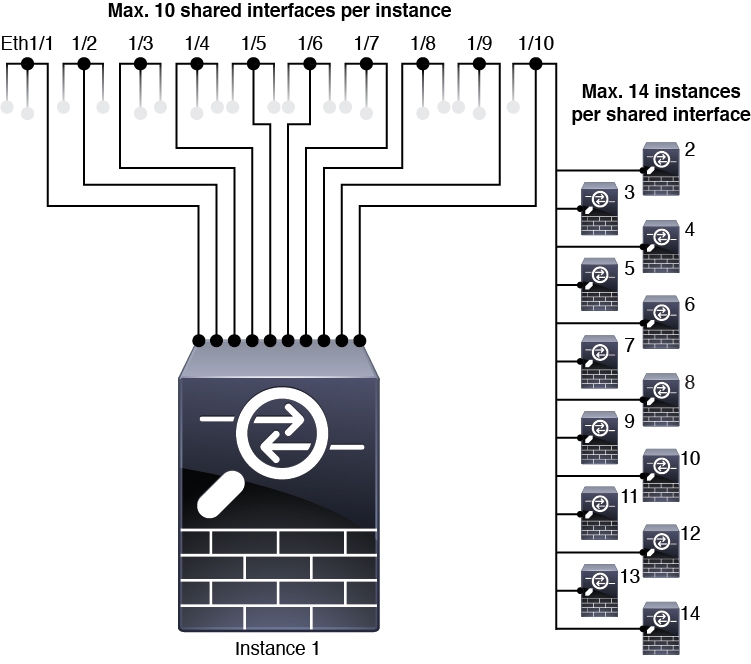

每个共享接口最多 14 个实例。例如,您可以将以太网接口 1/1 分配至实例 1 至实例 14。

每个实例最多 10 个共享接口。例如,您可以将以太网接口 1/1.1 至以太网接口 1/1.10 分配至实例 1。

-

不得结合使用数据共享接口和透明防火墙模式接口。

-

不得结合数据共享接口和内联集或被动接口。

-

不得将数据共享接口用于故障转移链路。

默认 MAC 地址

-

所有接口的 MAC 地址均取自一个 MAC 地址池。对于子接口,如果决定要手动配置 MAC 地址,请确保将唯一 MAC 地址用于同一父接口上的所有子接口,从而确保分类正确。请参阅实例接口的自动 MAC 地址。

配置实例

在配置实例之前,您需要启用多实例模式,将机箱添加到 管理中心,并配置机箱接口。您还可以自定义机箱设置。

启用多实例模式

您需要在控制台端口连接到 威胁防御 CLI,以启用多实例模式。配置模式后,可以将其添加到 管理中心。

注 |

虽然您可以在管理端口上连接到 SSH,但我们建议使用控制台端口来避免多次断开连接。此程序涉及控制台端口。 |

过程

|

步骤 1 |

连接到机箱控制台端口。 控制台端口连接到 FXOS CLI。 |

||

|

步骤 2 |

使用用户名 admin 和密码 Admin123 登录。 第一次登录FXOS时,系统会提示您更改密码。

示例: |

||

|

步骤 3 |

检查您当前的模式:本地模式或容器模式。如果模式为本地模式,您可以继续执行此程序以转换为多实例(容器)模式。 show system detail 示例: |

||

|

步骤 4 |

连接到 威胁防御 CLI。 connect ftd 示例: |

||

|

步骤 5 |

首次登录威胁防御时,系统会提示您接受“最终用户许可协议” (EULA)。然后,系统将显示 CLI 设置脚本。 设置脚本允许您设置管理接口 IP 地址和其他设置。但是,当您转换为多实例模式时,仅保留以下设置。

您将在多实例模式命令中重置管理 IP 地址和网关。转换为多实例模式后,您可以在 FXOS CLI 中更改管理设置。请参阅 在 FXOS CLI 中更改机箱管理设置。 |

||

|

步骤 6 |

启用多实例模式,设置机箱管理接口设置,并识别 管理中心。您可以使用 IPv4 和/或 IPv6 静态寻址;不支持 DHCP。输入命令后,系统将提示您清除配置并重新启动。输入 ERASE (全部大写)。系统将重新启动,并在更改模式时清除配置,但您在 命令中设置的管理网络设置和管理员密码除外。机箱主机名设置为“firepower-model”。 IPv4: configure multi-instance network ipv4 ip_address network_mask gateway_ip_address manager manager_name {hostname | ipv4_address | DONTRESOLVE} registration_key nat_id IPv6: configure multi-instance network ipv6 ipv6_address prefix_length gateway_ip_address manager manager_name {hostname | ipv6_address | DONTRESOLVE} registration_key nat_id 请参阅以下 manager 组件:

要将模式更改回设备模式,必须使用 FXOS CLI 并输入 scope system 及 set deploymode native 。请参阅在 FXOS CLI 中更改机箱管理设置。 示例: |

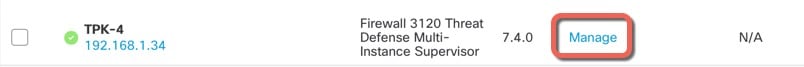

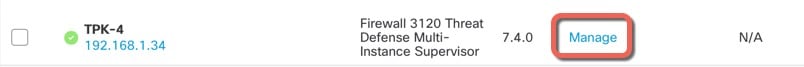

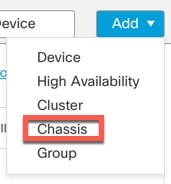

将多实例机箱添加到 管理中心

将多实例机箱添加到 管理中心。管理中心和机箱使用机箱 MGMT 接口共享单独的管理连接。

您可以使用 管理中心 配置所有机箱设置以及实例。不支持 FXOS CLI 上的 Cisco Secure Firewall 机箱管理器 或配置。

开始之前

将机箱转换为多实例模式。请参阅启用多实例模式。

过程

|

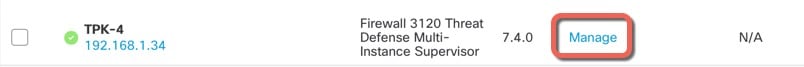

步骤 1 |

在 管理中心中,使用机箱管理 IP 地址或主机名添加机箱。 |

|

步骤 2 |

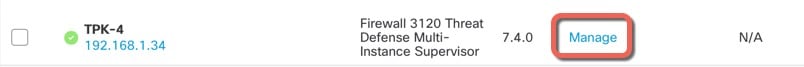

要查看和配置机箱,请点击 机箱 列中的 管理 ,或点击 编辑( 打开机箱的 机箱管理器 页面,进入 摘要 页面。

|

配置机箱接口

在机箱层面,配置物理接口、实例的 VLAN 子接口和 EtherChannel 接口的基本以太网设置。默认情况下,物理接口处于禁用状态。

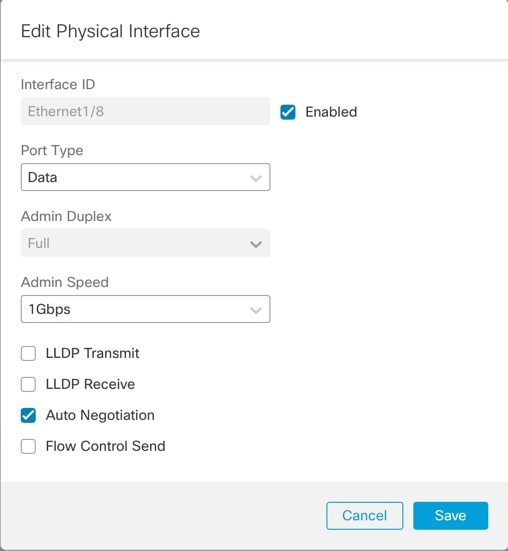

配置物理接口

您可以通过物理方式启用和禁用接口,并设置接口速度和双工及其他硬件设置。要使用某一接口,必须为机箱以物理方式启用它,并在 ASA 中以逻辑方式启用它。默认情况下,物理接口处于禁用状态。对于 VLAN 子接口,其管理状态继承自父接口。

过程

|

步骤 1 |

从 ,点击 机箱 列中的 管理,或点击 编辑(

打开机箱的 机箱管理器 页面,进入 摘要 页面。 |

||

|

步骤 2 |

点击接口 (Interfaces)。

|

||

|

步骤 3 |

点击要编辑的接口的 编辑(

|

||

|

步骤 4 |

选中启用复选框以启用此接口。 |

||

|

步骤 5 |

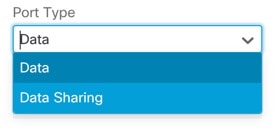

对于 端口类型,选择 数据 或 数据共享。

|

||

|

步骤 6 |

设置 管理员双工。 1Gbps 及更高的速度仅支持 全双工 。SFP 接口仅支持 全 复用。 |

||

|

步骤 7 |

设置 管理员速度。 对于 SFP,选择 检测 SFP 以检测已安装的 SFP 模块的速度并使用适当的速度。复用始终为全复用,并且始终启用自动协商。如果您稍后将网络模块更改为其他型号,并希望速度自动更新,则此选项非常有用。 |

||

|

步骤 8 |

(可选) 选中 LLDP 传输 和/或 LLDP 接收 以启用链路层发现协议 (LLDP) 数据包。 |

||

|

步骤 9 |

(可选) 选中 流量控制发送 以启用暂停 (XOFF) 帧以进行流量控制。 流量控制通过允许拥塞节点在另一端暂停链路操作,从而让连接的以太网端口能够在拥塞期间控制流量速率。如果威胁防御端口遇到拥塞(内部交换机上的排队资源耗尽)并且无法接收更多流量,则它会通过发送暂停帧来通知另一个端口停止发送,直到状况恢复正常为止。在收到暂停帧后,发送设备会停止发送任何数据包,从而防止在拥塞期间丢失任何数据包。

内部交换机有一个包含 8000 个缓冲区的全局池,而每个缓冲区都有 250 个字节,并且交换机会为每个端口动态分配缓冲区。当缓冲区使用量超过全局高水位标记(2 MB [8000 个缓冲区])时,会在每个启用了流量控制的接口上发送暂停帧;当特定接口的缓冲区超过端口高水位标记(0.3125 MB [1250 个缓冲区])时,会从该接口发送暂停帧。在发送暂停后,如果缓冲区使用率降低至低水位标记之下(全局 1.25 MB [5000 个缓冲区];每个端口 0.25 MB [1000 buffers]),则可发送 XON 帧。链接伙伴可在收到 XON 帧之后恢复流量。 系统仅支持 802.3x 中定义的流量控制帧。系统不支持基于优先级的流量控制。 |

||

|

步骤 10 |

(可选) 选中 自动协商 以设置接口以协商速度、链路状态和流量控制。对于低于 1 Gbps 的速度,无法编辑此设置。对于 SFP 接口,只能在速度设置为 1 Gbps 时禁用自动协商。 |

||

|

步骤 11 |

点击 保存 ,然后点击 接口 页面右上角的 保存 。 现在,您可以将策略 部署 到机箱。在部署更改之后,更改才生效。 |

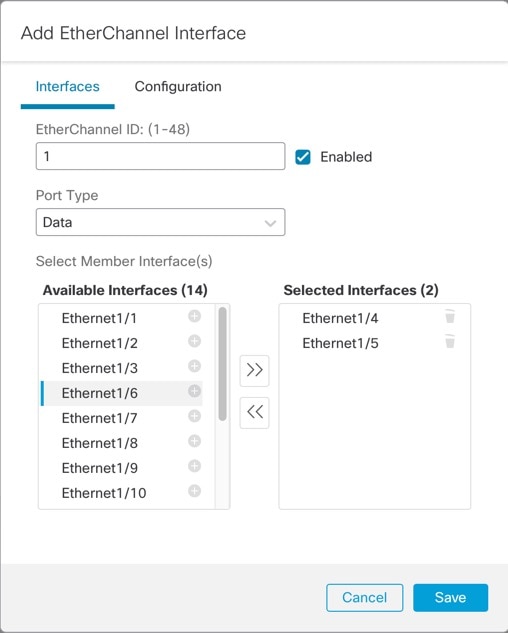

配置 EtherChannel

EtherChannel(也称为端口通道)最多可以包含 8 个同一介质类型和容量的成员接口,并且必须设置为相同的速度和双工模式。介质类型可以是 RJ-45 或 SFP;可以混合使用不同类型(铜缆和光纤)的 SFP。除非将速度设置为检测 SFP,否则不能通过将较大容量接口的速度设置为较低来混合接口容量(例如 1GB 和 10GB 接口);在这种情况下,您可以使用不同的接口容量,并使用最低的通用速度。

链路汇聚控制协议 (LACP) 将在两个网络设备之间交换链路汇聚控制协议数据单元 (LACPDU),进而汇聚接口。LACP 将协调自动添加和删除指向 EtherChannel 的链接,而无需用户干预。LACP 还会处理配置错误,并检查成员接口的两端是否连接到正确的通道组。如果接口发生故障且未检查连接和配置,“开启”模式将不能使用通道组中的备用接口。

机箱创建 EtherChannel 时,EtherChannel 将处于挂起状态(对于主动 LACP 模式)或关闭状态(对于打开 LACP 模式),直到将其分配给逻辑设备,即使物理链路是连通的。将 EtherChannel 添加到实例时,它将退出此 挂起 状态。

开始之前

启用物理接口并设置硬件参数。请参阅配置物理接口。

过程

|

步骤 1 |

从 ,点击 机箱 列中的 管理,或点击 编辑(

打开机箱的 机箱管理器 页面,进入 摘要 页面。 |

|

步骤 2 |

点击接口 (Interfaces)。

|

|

步骤 3 |

点击

|

|

步骤 4 |

设置以下 接口 参数。

|

|

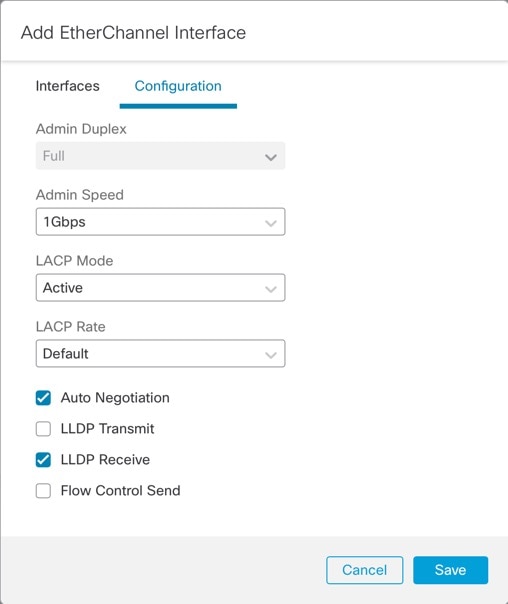

步骤 5 |

(可选) 设置以下 配置 参数。 其中许多设置(不包括 LACP 设置)为要包含在 EtherChannel 中的接口设置了要求;它们不会覆盖成员接口的设置。例如,如果选中 LLDP 传输,则应仅添加具有该设置的接口。如果将 管理速度 设置为 1Gbps,则只能包括 1Gbps 接口。

|

|

步骤 6 |

点击 保存 ,然后点击 接口 页面右上角的 保存 。 现在,您可以将策略 部署 到机箱。在部署更改之后,更改才生效。 |

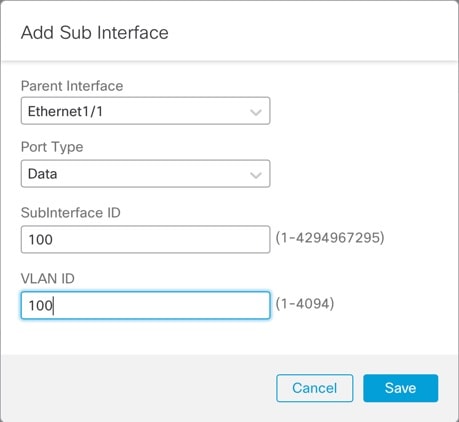

配置子接口

您最多可以将 500 个子接口连接到您的机箱。

每个接口的 VLAN ID 都必须具有唯一性,并且在实例内,VLAN ID 在所有已分配接口上也必须具有唯一性。只要系统将 VLAN ID 分配至不同的实例,您就可以在 单独 接口上重新使用它们。然而,即使每个子接口使用相同的 ID,这些子接口仍将计入限值。

本部分仅讨论 FXOS VLAN 子接口。您还可以在实例内单独创建子接口。请参阅机箱接口与实例接口。

过程

|

步骤 1 |

从 ,点击 机箱 列中的 管理,或点击 编辑(

打开机箱的 机箱管理器 页面,进入 摘要 页面。 |

|

步骤 2 |

点击接口 (Interfaces)。

|

|

步骤 3 |

点击

|

|

步骤 4 |

设置以下参数。

|

|

步骤 5 |

点击 保存 ,然后点击 接口 页面右上角的 保存 。 现在,您可以将策略 部署 到机箱。在部署更改之后,更改才生效。 |

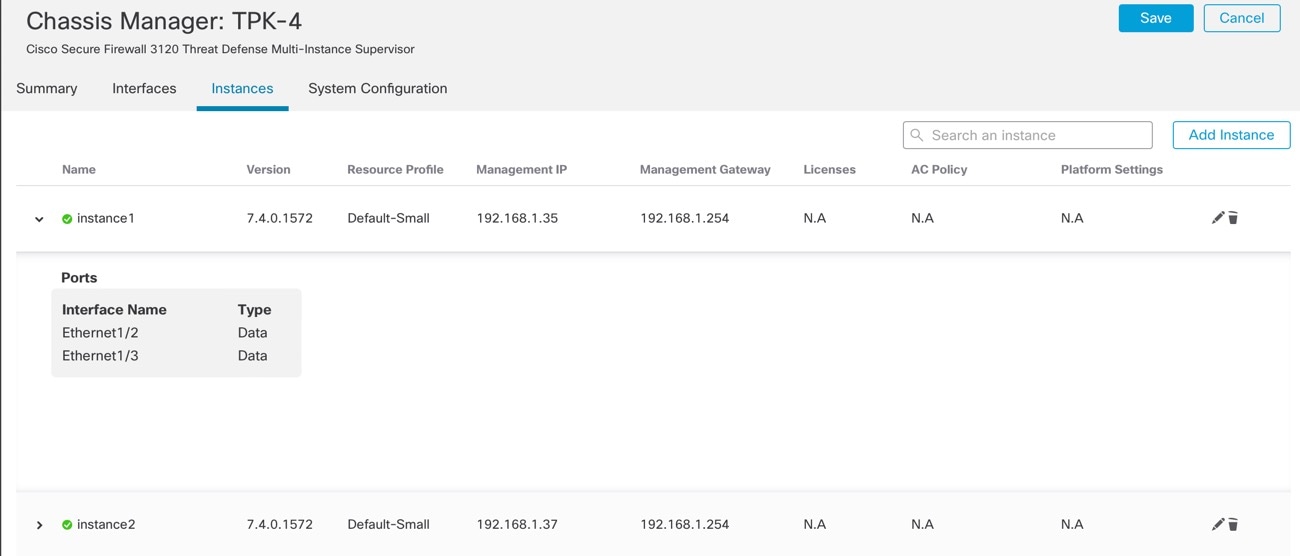

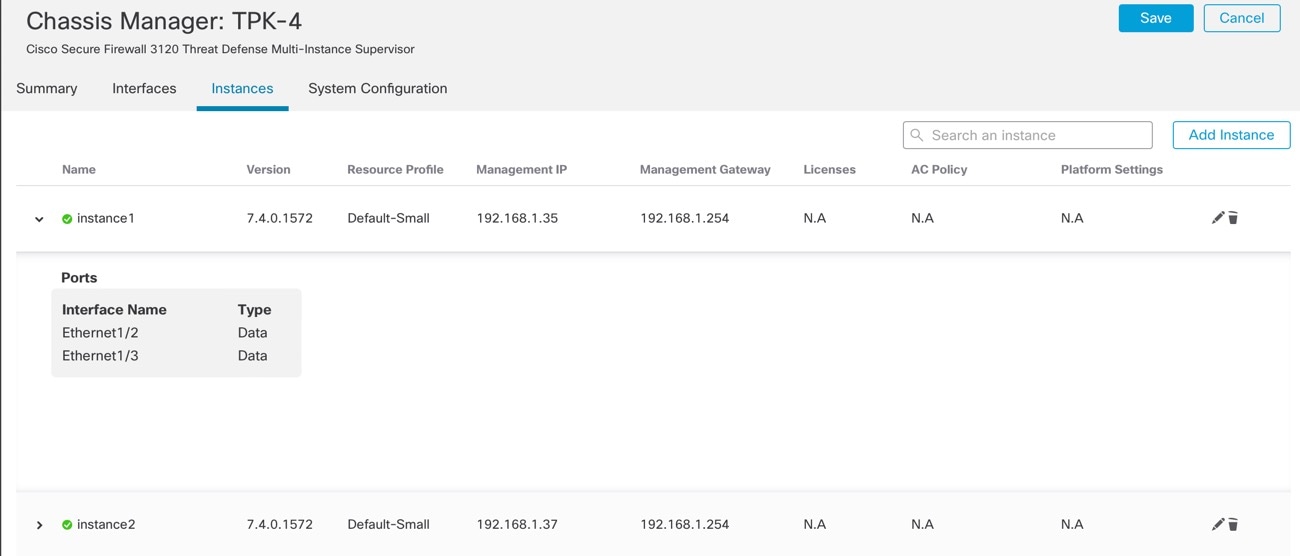

添加实例

您可以在多实例模式下将一个或多个实例添加到机箱。支持的实例数量取决于您的型号;请参阅 实例的要求和前提条件。

开始之前

过程

|

步骤 1 |

从 ,点击 机箱 列中的 管理,或点击 编辑(

打开机箱的 机箱管理器 页面,进入 摘要 页面。 |

||

|

步骤 2 |

点击 实例,然后点击 添加实例。

|

||

|

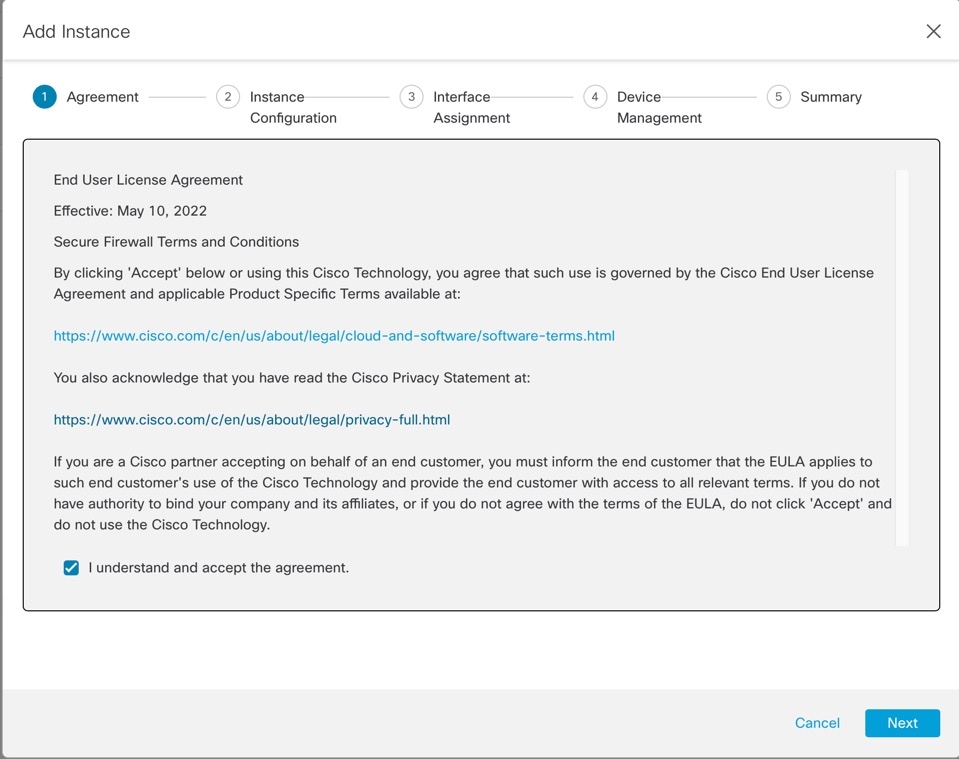

步骤 3 |

在 协议中,选中 我了解并接受协议,然后点击 下一步。

|

||

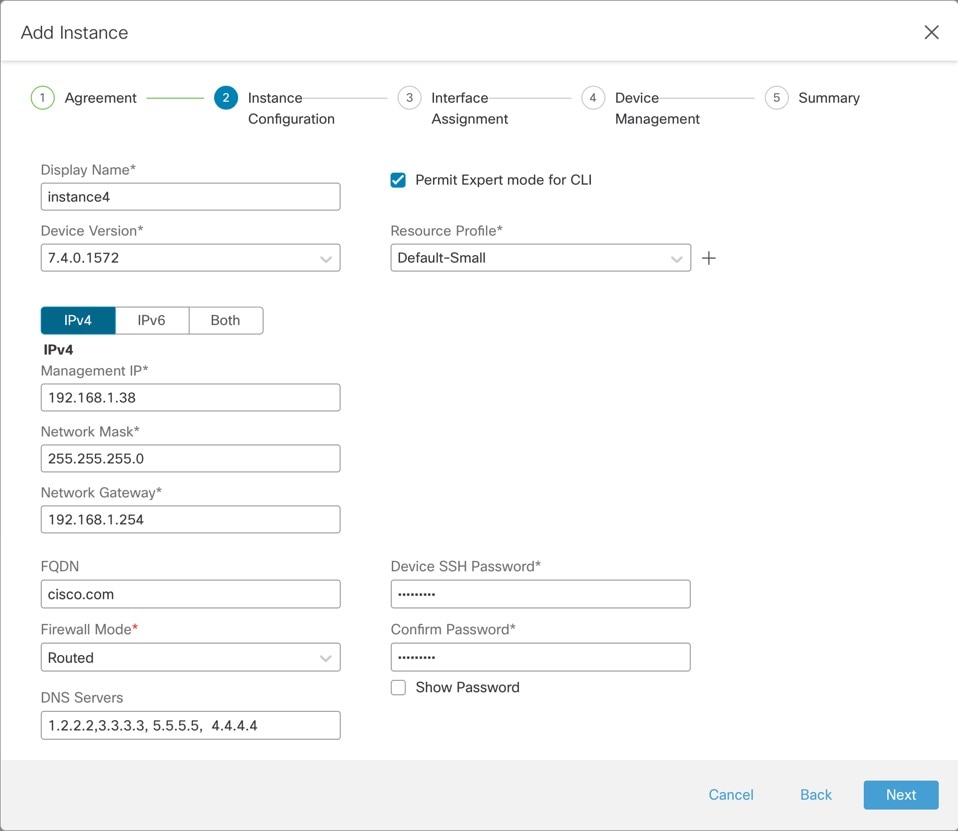

|

步骤 4 |

在 实例配置中,设置实例参数,然后点击 下一步。

|

||

|

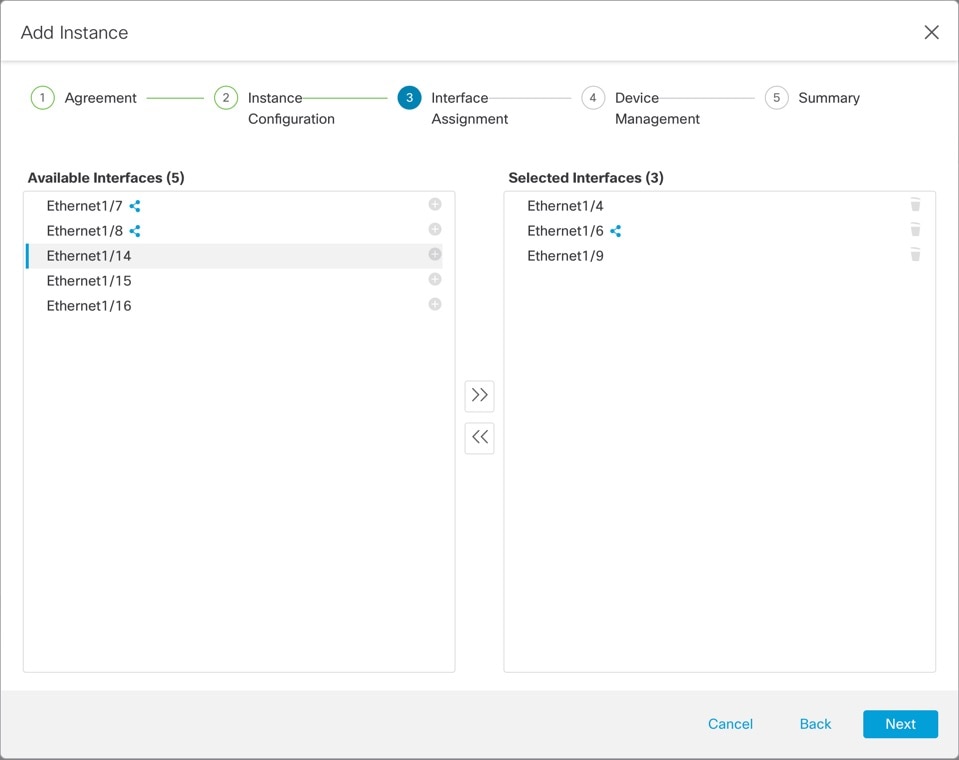

步骤 5 |

在 接口分配中,将机箱接口分配给实例,然后点击 下一步。

共享接口显示共享图标 ( |

||

|

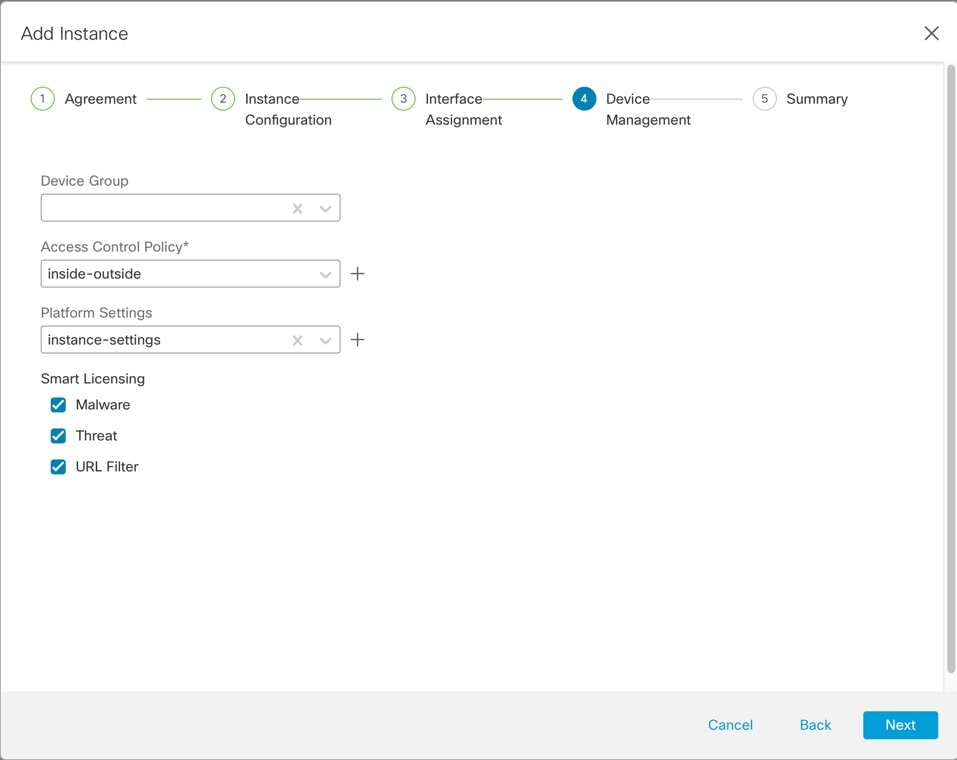

步骤 6 |

在 设备管理上,设置设备特定的设置,然后点击 下一步。

|

||

|

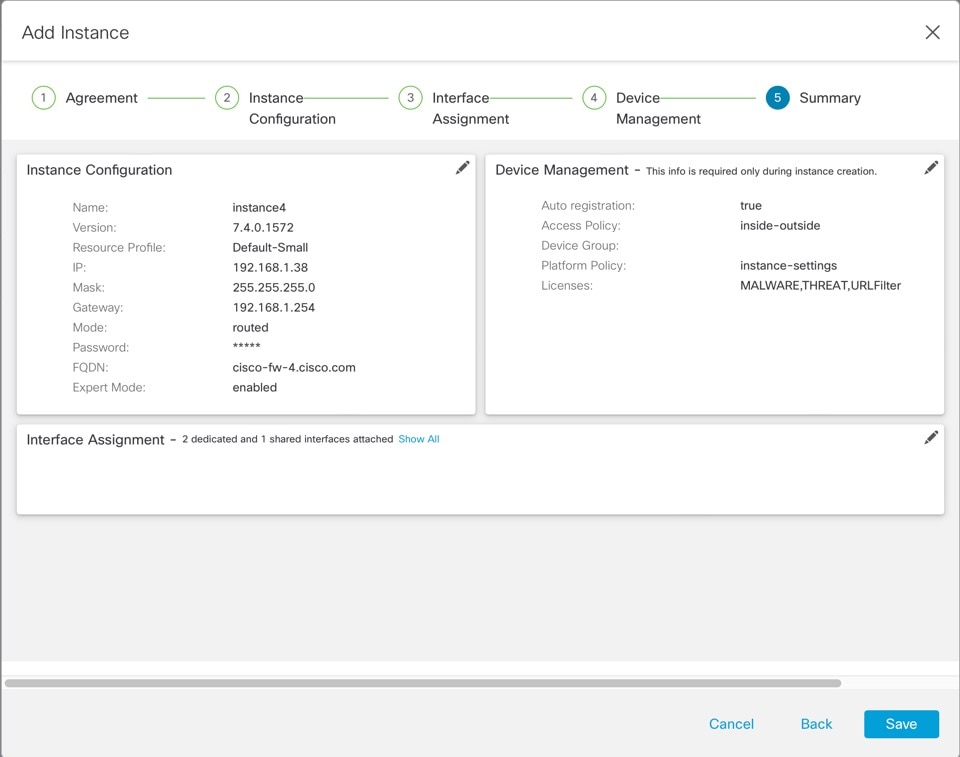

步骤 7 |

在 摘要中,确认您的设置,然后点击 保存。

您可以在保存实例之前编辑此屏幕上的任何设置。保存后,实例将添加到 实例 屏幕。 |

||

|

步骤 8 |

在 实例 屏幕上,点击 保存。 |

||

|

步骤 9 |

部署机箱配置。 部署后,该实例将在 设备管理 页面上添加为设备。 |

自定义系统配置

您可以配置机箱级别的设置,例如 SNMP。您还可以导入或导出机箱 FXOS 配置。

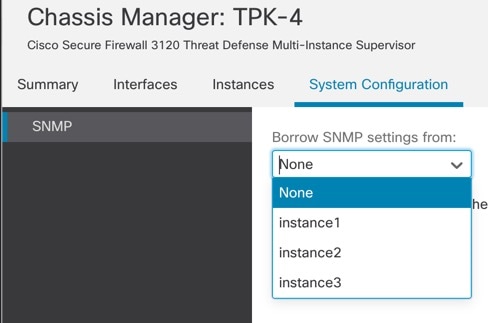

配置 SNMP

您可以通过在机箱系统配置中指定的其中一个实例的数据接口访问机箱级 MIB。您只能将此实例用于机箱 SNMP 信息。您无法通过机箱管理接口访问 SNMP。

开始之前

为其中一个实例配置 SNMP。

过程

|

步骤 1 |

从 ,点击 机箱 列中的 管理,或点击 编辑(

打开机箱的 机箱管理器 页面,进入 摘要 页面。 |

|

步骤 2 |

点击 系统配置。 |

|

步骤 3 |

选择 SNMP,然后从下拉列表中选择实例。

可从所选实例访问机箱上的 SNMP。 |

|

步骤 4 |

点击保存。 |

|

步骤 5 |

部署机箱配置。 |

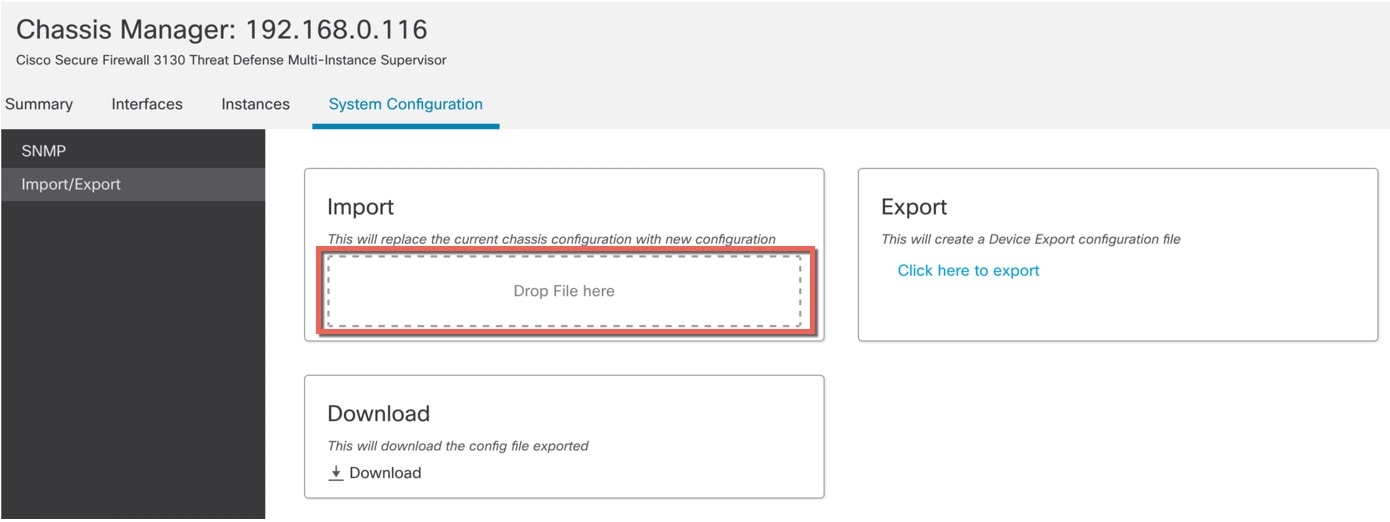

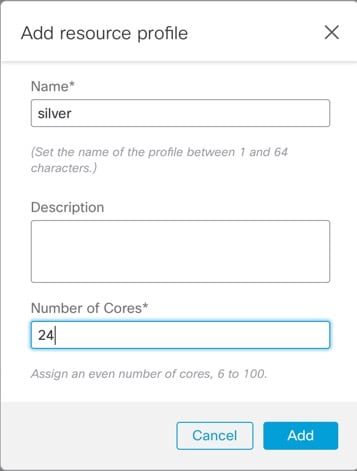

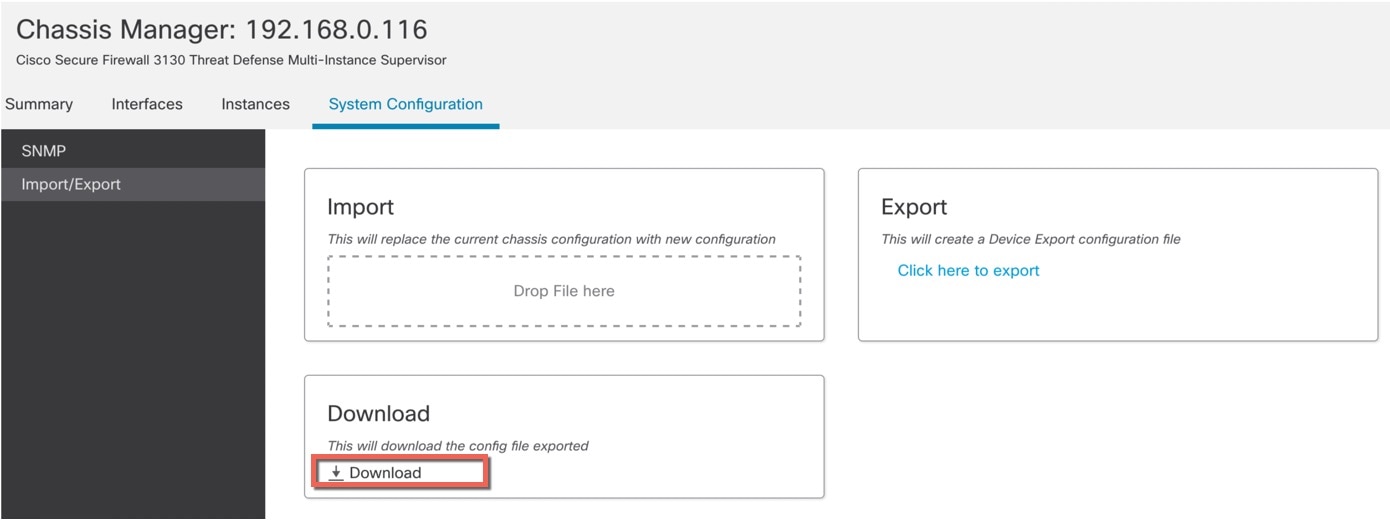

导入或导出机箱配置

使用配置导出功能将包含机箱配置设置的 XML 文件导出到本地计算机。之后,您便可以导入此配置文件,快速将配置设置应用于机箱,以返回到已知的正确配置,或从系统故障中恢复。只要满足前提条件,您还可以将机箱配置导入到新机箱(例如 RMA)。

导出时,仅导出机箱配置;不导出实例配置设置。需要使用设备备份/恢复功能单独备份实例。

导入时,机箱上的所有现有配置都将替换为导入文件中的配置。

开始之前

对于要导入配置的机箱,以下特征必须匹配:

-

相同的机箱软件版本

-

相同的 威胁防御 实例映像

-

相同的网络模块

过程

|

步骤 1 |

从 ,点击 机箱 列中的 管理,或点击 编辑(

打开机箱的 机箱管理器 页面,进入 摘要 页面。 |

|

步骤 2 |

点击 系统配置。 |

|

步骤 3 |

点击 导入/导出。 |

|

步骤 4 |

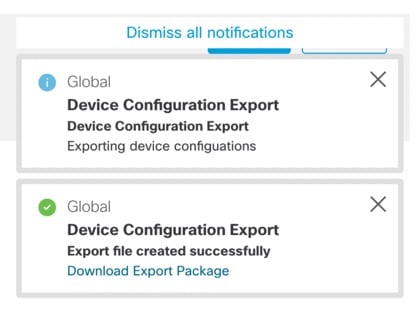

要导出配置,请执行以下步骤。 |

|

步骤 5 |

要导入配置,请将 .sfo 文件拖动到 此处 区域。

|

配置机箱平台设置

机箱平台设置可配置一系列用于管理机箱的功能。您可以在多个机箱之间共享策略。如果您希望每个机箱使用不同的设置,则必须创建多个策略。

创建机箱平台设置策略

使用 平台设置 页面()管理平台设置策略。此页面指示每个策略的设备类型。 状态 列显示策略的设备目标。

过程

|

步骤 1 |

选择。 |

||

|

步骤 2 |

对于现有策略,您可以复制(

|

||

|

步骤 3 |

要创建新策略,请点击新建策略 (New Policy)。 |

||

|

步骤 4 |

要更改策略的目标机箱,请点击要编辑的平台设置策略旁边的 编辑(

|

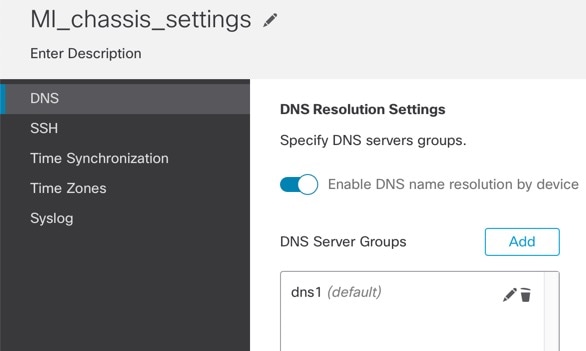

配置 DNS

如果机箱要求将主机名解析为 IP 地址,则您需要指定 DNS 服务器。这些机箱 DNS 设置独立于每个实例的 DNS 设置,后者在设备平台设置中配置。

配置多个 DNS 服务器时,机箱仅以任意随机顺序使用服务器。您最多可以在四个 DNS 服务器组中配置四个服务器。例如,可以为单个服务器组配置四台服务器,也可以为四个服务器组配置每组一台服务器。

过程

|

步骤 1 |

选择 ,并创建或编辑机箱策略。 |

|

步骤 2 |

选择 DNS。

|

|

步骤 3 |

启用 启用按设备 DNS 域名解析 滑块。 |

|

步骤 4 |

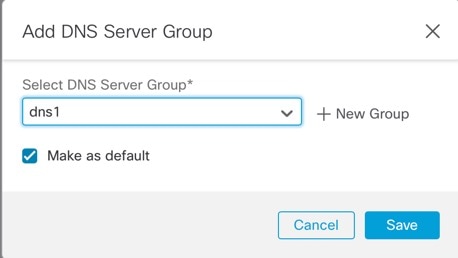

点击 添加 以添加 DNS 服务器组。

|

|

步骤 5 |

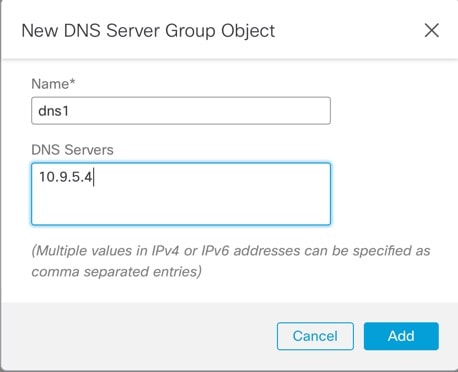

选择现有的 DNS 服务器组(请参阅 创建 DNS 服务器组对象),或点击 如果添加新组,您会看到以下对话框。以逗号分隔值提供名称和最多四个 DNS 服务器 IP 地址,然后点击 添加。

|

|

步骤 6 |

点击 保存 ,将 DNS 服务器添加到列表中。 |

|

步骤 7 |

重复这些步骤添加其他服务器组。 确保在所有合并的组中最多只能识别四个 DNS 服务器。 |

|

步骤 8 |

点击 保存 (Save) 以保存对策略的所有更改。 |

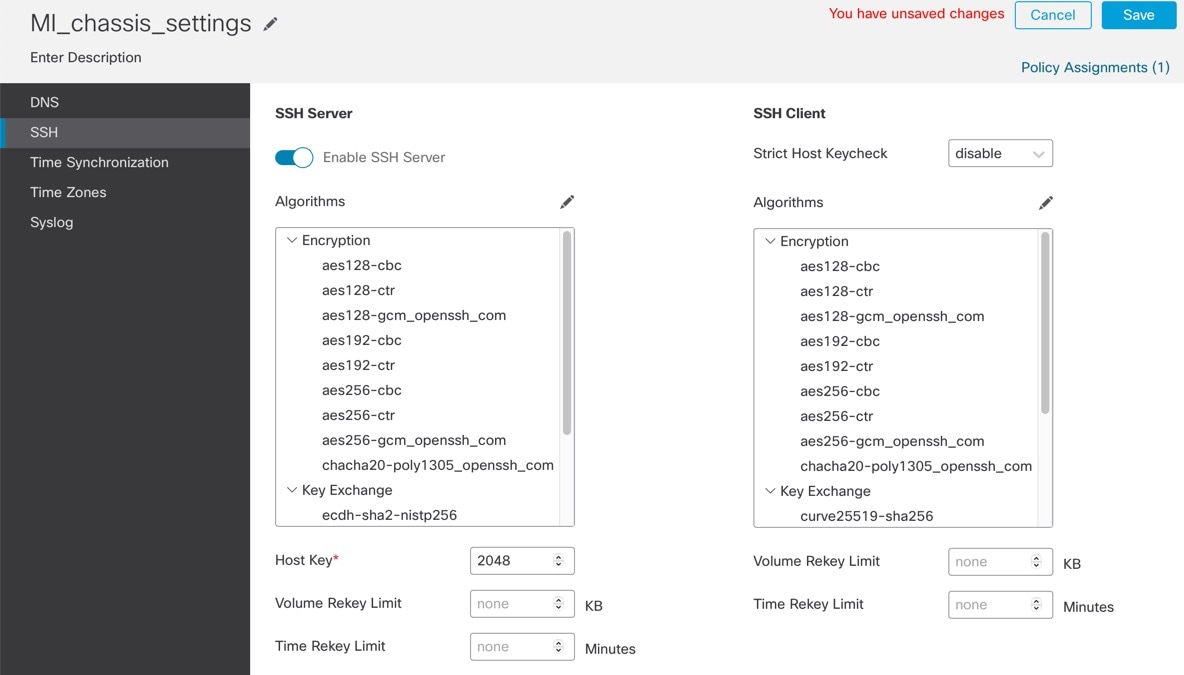

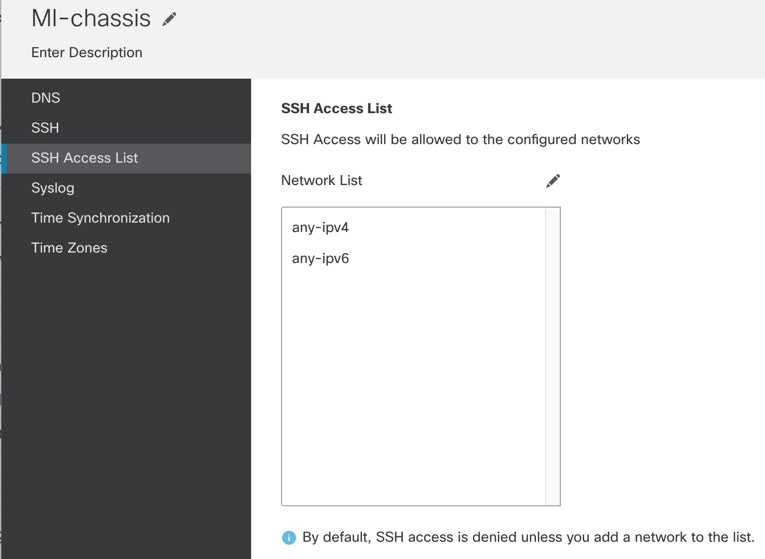

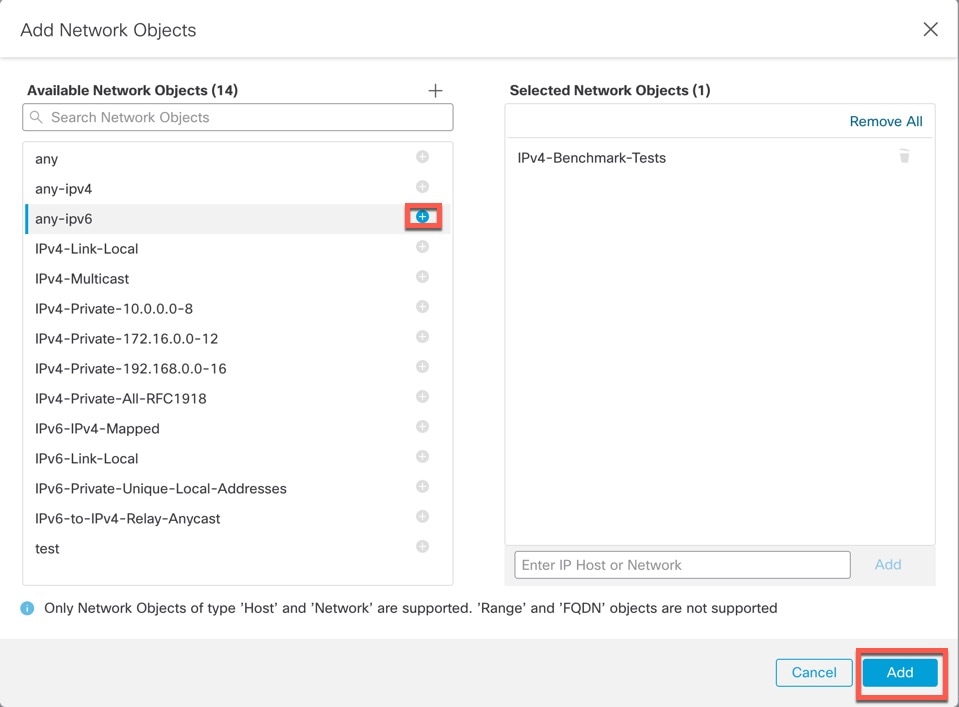

配置 SSH 和 SSH 访问列表

要在管理接口上允许从管理员用户到机箱的 SSH 会话,请启用 SSH 服务器并配置允许的网络。

过程

|

步骤 1 |

选择 ,并创建或编辑机箱策略。 |

|

步骤 2 |

选择 SSH。 |

|

步骤 3 |

要启用到机箱的 SSH 访问,请选中 启用 SSH (Enable SSH) 滑块。

|

|

步骤 4 |

要设置允许的 算法,请点击 编辑(

|

|

步骤 5 |

对于 主机密钥,请输入 RSA 密钥对的模块大小。 模数值(以位为单位)应为 8 的倍数,且介于 1024 到 2048 之间。指定的密钥模块大小越大,生成 RSA 密钥对所需的时间就越长。建议值为 2048。 |

|

步骤 6 |

对于服务器密钥更新数量限制,请设置 FXOS 断开会话连接之前连接上允许的流量(以 KB 为单位)。 |

|

步骤 7 |

对于服务器密钥更新时间限制,请设置 FXOS 断开会话连接之前允许的 SSH 会话空闲时间(以分钟为单位)。 |

|

步骤 8 |

对于 SSH 客户端,请配置以下设置。

|

|

步骤 9 |

选择 SSH 访问列表。您需要先允许访问 IP 地址或网络,然后才能使用 SSH。

|

|

步骤 10 |

点击 编辑(

|

|

步骤 11 |

点击 保存 (Save) 以保存对策略的所有更改。 |

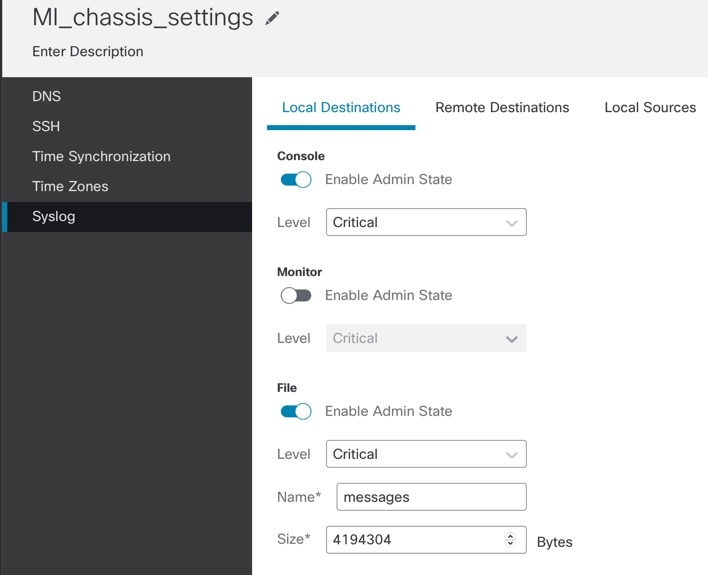

配置系统日志

您可以从机箱启用系统日志。这些系统日志来自机箱的 FXOS 操作系统。

过程

|

步骤 1 |

选择 ,并创建或编辑机箱策略。 |

||||||||||||||

|

步骤 2 |

选择 系统日志。 |

||||||||||||||

|

步骤 3 |

在 本地目的 选项卡上,填写以下字段。

|

||||||||||||||

|

步骤 4 |

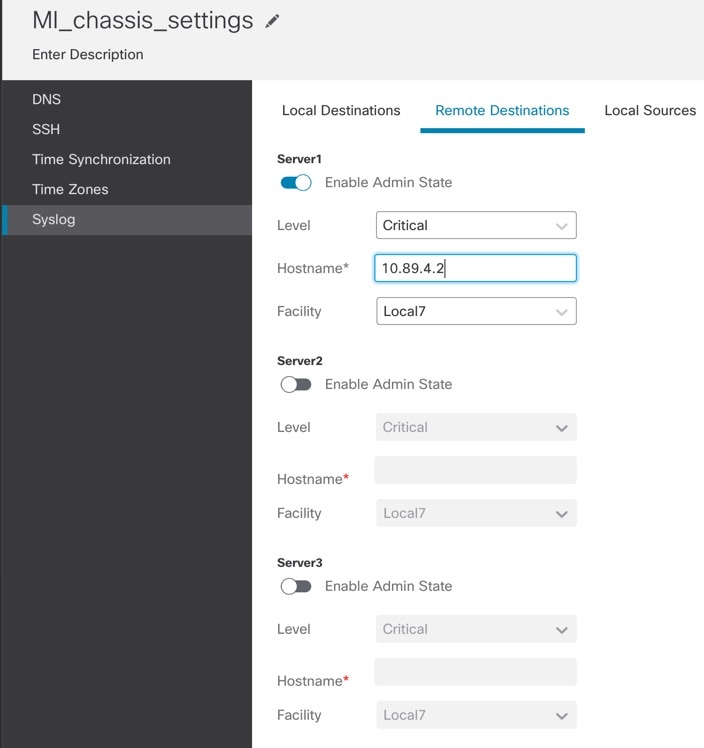

在远程目的 (Remote Destinations) 选项卡上,为最多三个外部日志填写下列字段,这些日志可以存储机箱生成的消息:

通过将系统日志消息发送到远程目的,您可以根据外部系统日志服务器上的可用磁盘空间存档消息,并在保存日志记录数据后对其进行处理。例如,可以指定在记录特定类型的系统日志消息后要执行的操作,从日志提取数据并将记录保存到其他文件以进行报告,或者使用特定于站点的脚本跟踪统计信息。

|

||||||||||||||

|

步骤 5 |

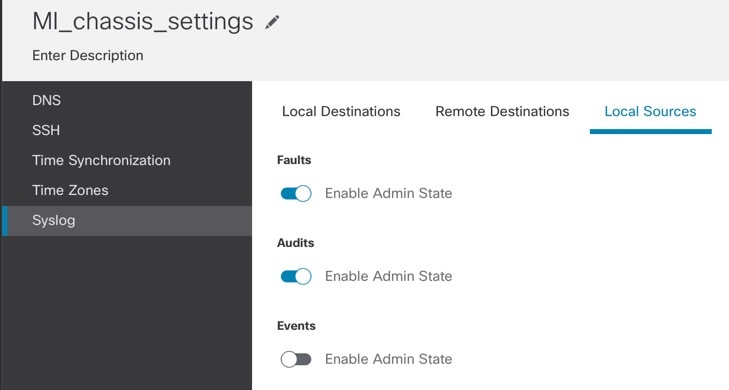

在 本地源 选项卡上,填写以下字段。

|

||||||||||||||

|

步骤 6 |

点击 保存 (Save) 以保存对策略的所有更改。 |

||||||||||||||

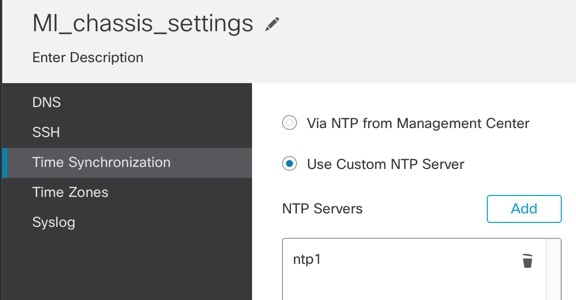

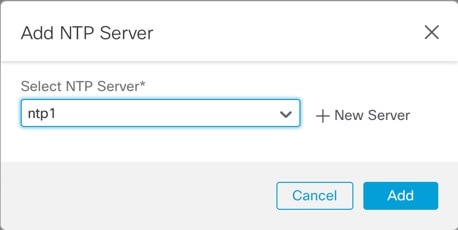

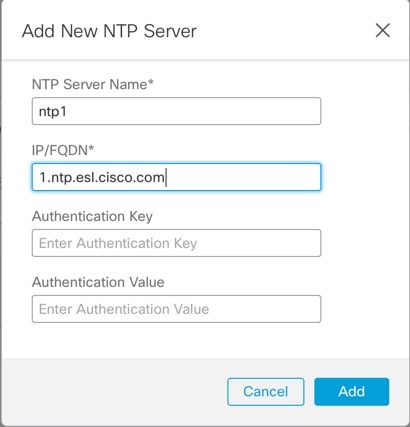

配置时间同步

NTP 用于实施分层服务器系统,可在网络系统中提供精确的同步时间。时间敏感性操作需要这种精确度,例如验证 CRL,其包括精确时间戳。您最多可以配置 4 个 NTP 服务器。

注 |

|

开始之前

如果您要将主机名用于 NTP 服务器,则必须配置 DNS 服务器。请参阅 配置 DNS。

过程

|

步骤 1 |

选择 ,并创建或编辑机箱策略。 |

|

步骤 2 |

选择 时间同步。

|

|

步骤 3 |

如果要从 管理中心获取时间,请 从管理中心点击通过 NTP。 此选项可确保机箱和 管理中心 具有相同的时间。 |

|

步骤 4 |

要使用外部 NTP 服务器,请点击 使用自定义 NTP 服务器。 |

|

步骤 5 |

点击 保存 (Save) 以保存对策略的所有更改。 |

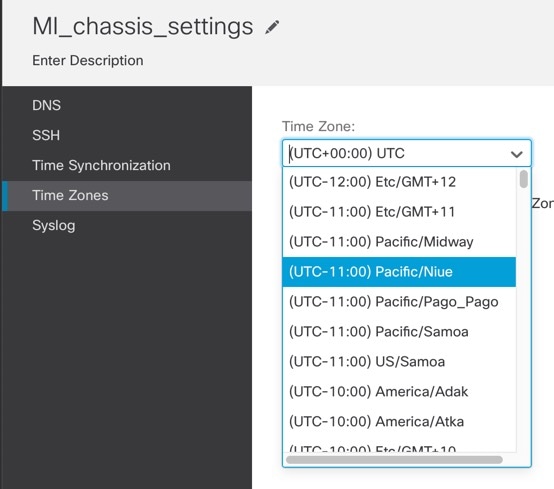

配置时区

设置机箱的时区。

过程

|

步骤 1 |

选择 ,并创建或编辑机箱策略。 |

|

步骤 2 |

选择 时区。

|

|

步骤 3 |

从下拉菜单中选择 时区 。 |

|

步骤 4 |

点击 保存 (Save) 以保存对策略的所有更改。 |

管理多实例模式

本节介绍不太常见的任务,包括在 FXOS CLI 中更改设置或更改分配给机箱的接口。

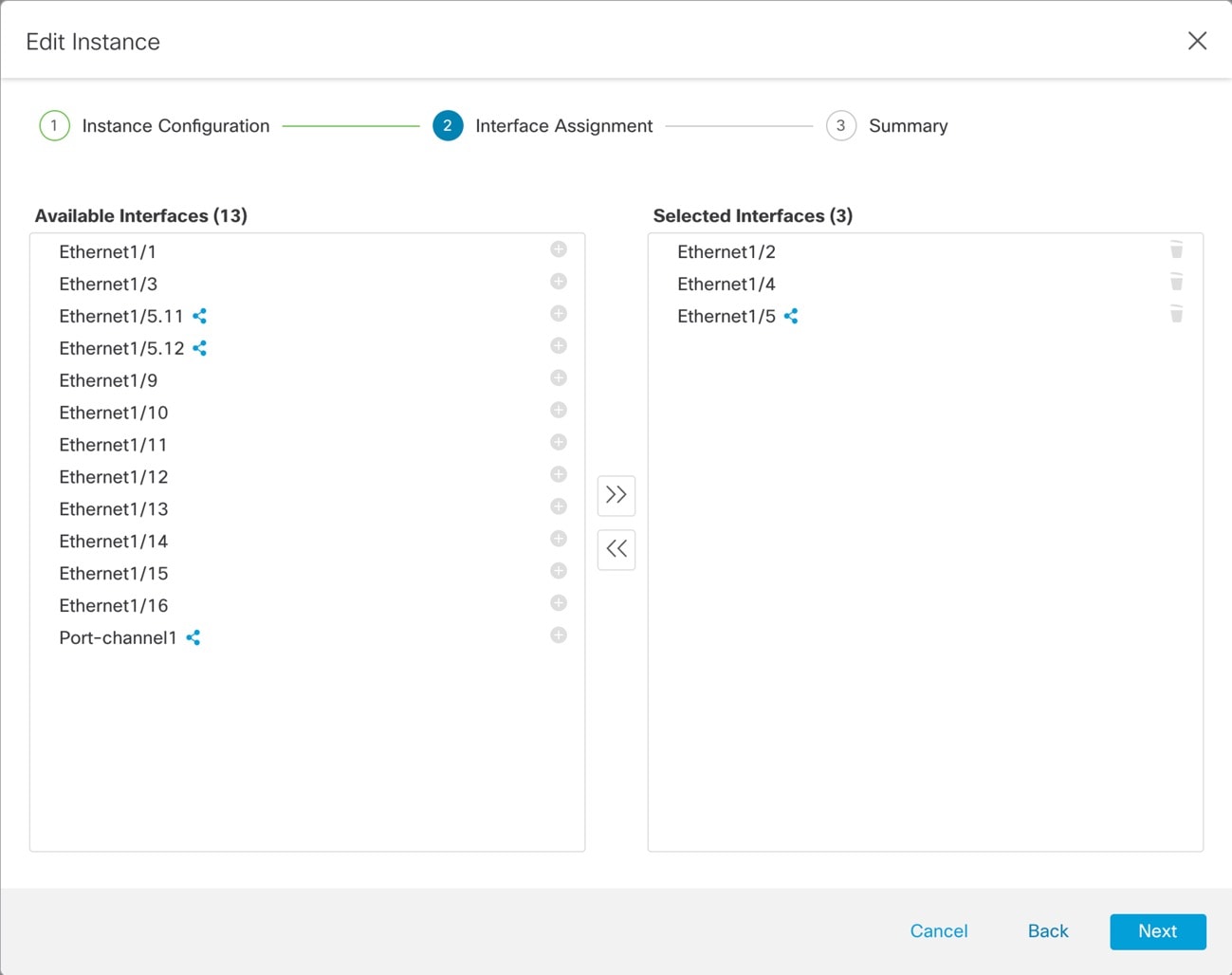

更改分配给实例的接口

您可以在实例上分配或取消分配接口。添加新接口或删除未使用接口对实例配置的影响最小。您也可以编辑已分配的 EtherChannel 的成员,而不影响实例。但是,删除安全策略中使用的接口会影响配置。

可以直接在实例配置中的很多位置引用接口,包括访问规则、NAT、SSL、身份规则、VPN、DHCP 服务器等。删除接口将删除与该接口相关的任何配置。

引用安全区域的策略不受影响。

注 |

为实现高可用性,您需要对另一台设备进行相同的接口更改。否则,高可用性可能无法正常运行。 |

开始之前

-

根据 配置实例配置接口。

-

如果您要将已分配的接口添加到 EtherChannel,则需要先从实例取消分配接口,然后再将该接口添加到 EtherChannel。对于新的 EtherChannel,您可以随后将 EtherChannel 分配到实例。

过程

|

步骤 1 |

从 ,点击 机箱 列中的 管理,或点击 编辑(

打开机箱的 机箱管理器 页面,进入 摘要 页面。 |

|

步骤 2 |

点击 实例,然后点击要为其更改接口的实例旁边的 编辑(

|

|

步骤 3 |

点击 下一步 ,直到进入 接口分配 屏幕。

共享接口显示共享图标 ( |

|

步骤 4 |

更改接口,然后点击 下一步。 |

|

步骤 5 |

点击 摘要 屏幕上的 保存。 |

|

步骤 6 |

为实现高可用性,您需要对另一台设备进行相同的接口更改。否则,高可用性可能无法正常运行。 |

在 FXOS CLI 中更改机箱管理设置

如果要更改机箱管理接口 IP 地址和网关,将 管理中心 更改为新的管理器、更改管理员密码或禁用多实例模式,可以从 FXOS CLI 执行此操作。

过程

|

步骤 1 |

连接到机箱控制台端口。 控制台端口连接到 FXOS CLI。

|

||

|

步骤 2 |

使用用户名 admin 和初始设置期间设定的密码登录。 |

||

|

步骤 3 |

更改管理 IP 地址。您可以使用静态 IPv4 和/或 IPv6 地址。 IPv4: scope fabric-interconnect set out-of-band static ip ip_address netmask network_mask gw gateway_ip_address IPv6: scope fabric-interconnect scope ipv6-config set out-of-band static ipv6 ipv6_address ipv6-prefix prefix_length ipv6-gw gateway_address 示例:IPv4: IPv6: |

||

|

步骤 4 |

更改 管理中心。 您应先从当前 管理中心取消注册机箱。 enter device-manager manager_name [hostname {hostname | ipv4_address | ipv6_address}] [nat-id nat_id] 系统将提示您输入注册密钥。 您可以从任何范围输入此命令。

示例: |

||

|

步骤 5 |

更改 admin 密码。 scope security set password 输入密码:password 确认密码:password 示例: |

||

|

步骤 6 |

禁用多实例模式并将系统设置回设备模式。 scope system set deploymode native 系统会提示您重新启动 。 示例:要将模式更改回多实例模式,请输入 set deploymode container 。您可以使用 show system detail 命令来检测当前模式。 |

监控多实例模式

本部分可帮助您对多实例模式机箱和实例进行故障排除和诊断。

监控多实例设置

显示系统详细信息

此 FXOS 命令显示当前模式:本地或容器。如果模式为本地(也称为设备模式),则可以转换为多实例(容器)模式。请注意,多实例模式下的提示/名称是通用的“firepower-<model> ",而设备模式下的提示符是您为 威胁防御 设置的主机名(默认情况下为“firepower”)

firepower # show system detail

Systems:

Name: firepower

Mode: Stand Alone

System IP Address: 172.16.0.50

System IPv6 Address: ::

System Owner:

System Site:

Deploy Mode: Native

Description for System:

firepower #

范围系统 > 显示

此 FXOS 命令以表格格式显示当前模式。请注意,多实例模式下的提示/名称是通用的“firepower-<model> ",而设备模式下的提示符是您为 威胁防御 设置的主机名。

firepower-3110# scope system

firepower-3110 /system # show

Systems:

Name Mode Deploy Mode System IP Address System IPv6 Address

---------- ----------- ----------- ----------------- -------------------

firepower-3110

Stand Alone Container 10.89.5.42 ::

3110-1# scope system

3110-1 /system # show

Systems:

Name Mode Deploy Mode System IP Address System IPv6 Address

---------- ----------- ----------- ----------------- -------------------

3110-1 Stand Alone Native 10.89.5.41 ::

3110-1 /system # 监控实例接口

show portmanager switch forward-rules hardware mac-filter

此命令显示两个实例的内部交换机转发规则,为每个实例分配一个专用物理接口。以太网接口 1/2 分配给 ftd1,以太网接口 1/1 分配给 ftd2。

ECMP 组 1540 分配给 ftd1,ECMP 组 1541 分配给 ftd2。

secfw-3140(local-mgmt)# show portmanager switch forward-rules hardware mac-filter

VLAN SRC_PORT PC_ID SRC_ID DST_PORT PKT_CNT DMAC

1 0 17 0 17 19 29164 0:0:0:0:0:0

2 0 19 0 19 17 67588 0:0:0:0:0:0

3 0 1 0 101 1541 0 a2:5b:83:0:0:15

4 0 1 0 101 1541 8181 ff:ff:ff:ff:ff:ff

5 0 2 0 102 1540 0 a2:5b:83:0:0:18

6 0 2 0 102 1540 431 ff:ff:ff:ff:ff:ff

7 0 17 0 0 0 11133 0:0:0:0:0:0

8 0 17 0 0 0 0 0:0:0:0:0:0

此命令显示共享物理接口分配给两个实例的两个实例的内部交换机转发规则。以太网接口 1/1 在 ftd1 和 ftd2 之间共享。

ECMP 组 1540 分配给 ftd1,ECMP 组 1541 分配给 ftd2。

MCAST 组 4096 用于在 ftd1 和 ftd2 之间复制广播流量。

firepower-3140(local-mgmt)# show portmanager switch forward-rules hardware mac-filter

VLAN SRC_PORT PC_ID SRC_ID DST_PORT PKT_CNT DMAC

1 0 17 0 17 19 2268 0:0:0:0:0:0

2 0 19 0 19 17 4844 0:0:0:0:0:0

3 0 1 0 101 1541 0 a2:5b:83:0:0:9

4 0 1 0 101 4096 546 ff:ff:ff:ff:ff:ff

5 0 1 0 101 1540 0 a2:5b:83:0:0:c

6 0 17 0 0 0 1263 0:0:0:0:0:0

7 0 17 0 0 0 0 0:0:0:0:0:0

此命令显示分配给两个实例的共享子接口的两个实例的内部交换机转发规则。以太网接口 1/1.2452 在 ftd1 和 ftd2 之间共享。

ECMP 组 1540 分配给 ftd1,ECMP 组 1541 分配给 ftd2。

MCAST 组 4097 用于在 ftd1 和 ftd2 之间复制广播流量。

firepower-3140(local-mgmt)# show portmanager switch forward-rules hardware mac-filter

VLAN SRC_PORT PC_ID SRC_ID DST_PORT PKT_CNT DMAC

1 0 17 0 17 19 21305 0:0:0:0:0:0

2 0 19 0 19 17 50976 0:0:0:0:0:0

3 2452 1 0 101 1541 430 a2:5b:83:0:0:f

4 2452 1 0 101 4097 0 ff:ff:ff:ff:ff:ff

5 2452 1 0 101 1540 0 a2:5b:83:0:0:12

6 0 17 0 0 0 11038 0:0:0:0:0:0

7 0 17 0 0 0 0 0:0:0:0:0:0

show portmanager switch ecmp-groups detail

使用此命令可列出每个实例 Ecmp-Vport-物理端口映射详细信息。

注 |

物理端口 18 是内部交换机和实例之间的背板上行链路接口。 |

firepower-3140(local-mgmt)# show portmanager switch ecmp-groups detail

ECMP-GROUP VPORT PHYSICAL-PORT

1 1536 256 18

2 1537 257 18

3 1538 258 18

4 1539 259 18

5 1540 260 18

6 1541 261 18

7 1542 262 18

8 1543 263 18

9 1544 264 18

10 1545 265 18

show portmanager switch mcast-groups detail

使用此命令可列出 MCAST 组成员身份详细信息。

firepower-3140(local-mgmt)# show portmanager switch mcast-groups detail

MCAST-GROUP

1 4096

Member-ports

Ethernet 1/1

ECMP-ID 1541

ECMP-ID 1540

show portmanager counters mcast-group

使用此命令可检查 MCAST 组数据包计数器。

firepower-3140(local-mgmt)# show portmanager counters mcast-group 4096

PKT_CNT: 8106

show portmanager counters ecmp

使用此命令可检查 ECMP 组数据包计数器。

firepower-3140(local-mgmt)# show portmanager counters ecmp 1541

PKT_CNT: 430

多实例模式的历史记录

|

功能 |

最低 管理中心 |

最低 威胁防御 |

详情 |

|---|---|---|---|

|

Cisco Secure Firewall 3100 的多实例模式。 |

7.4.1 |

7.4.1 |

您可以将 Cisco Secure Firewall 3100 作为单个设备(设备模式)或多个容器实例(多实例模式)进行部署。在多实例模式下,您可以在单个机箱上部署多个容器实例充当完全独立设备。请注意在多实例模式下,您可从容器实例(威胁防御升级)单独升级操作系统和固件(机箱升级)。 新增/修改的菜单项: 新增/修改的威胁防御 CLI 命令:configure multi-instance network ipv4 、configure multi-instance network ipv6 新增/修改的 FXOS 命令:create device-manager 、set deploymode 平台限制:Cisco Secure Firewall 3105 上不支持。 |

)

) )

)

)。

)。

)

) )

)

反馈

反馈